はじめに

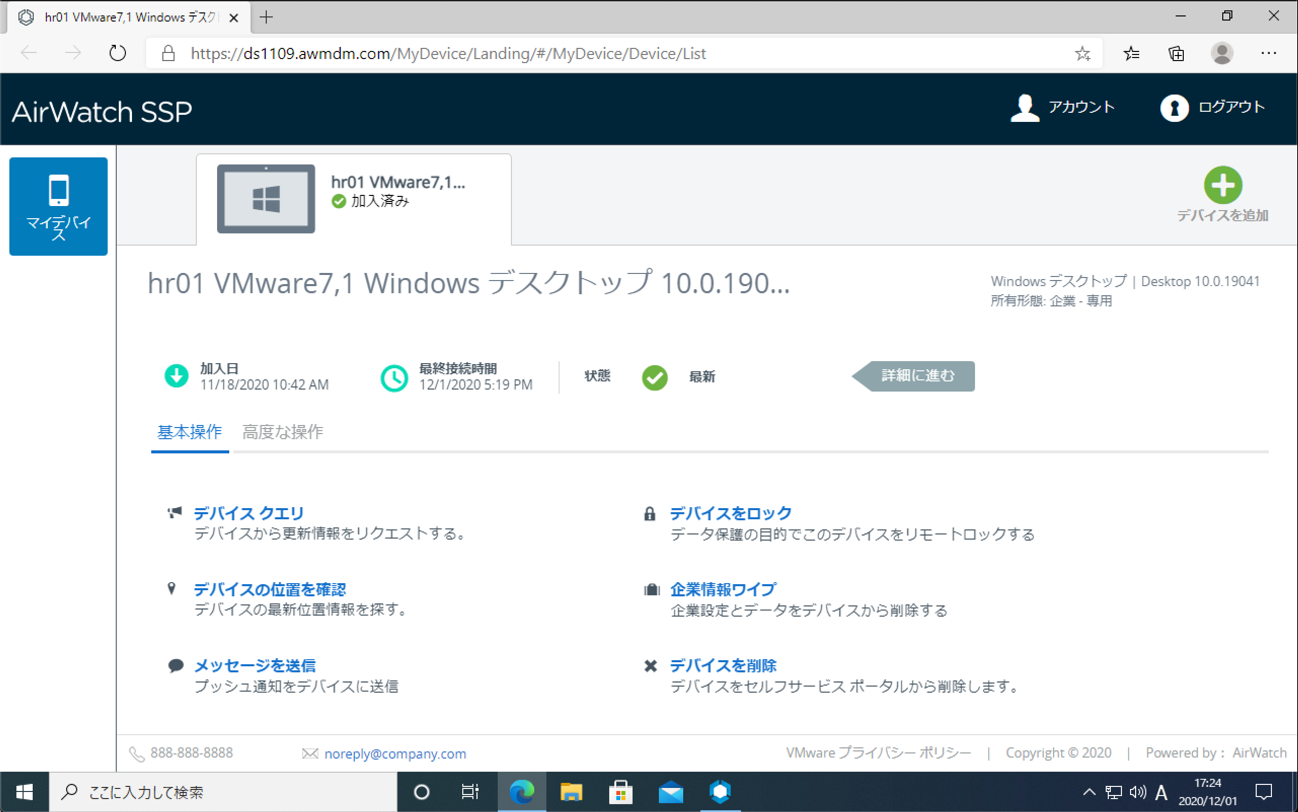

この連載では、VMware Workspace ONEを用いてクラウドからWindows 10を管理する「最新の管理(モダンマネジメント)」の体験をご紹介します。

前回の作業ではWorkspace ONEの要件を確認し、フリートライアル版の申込みを行いました。

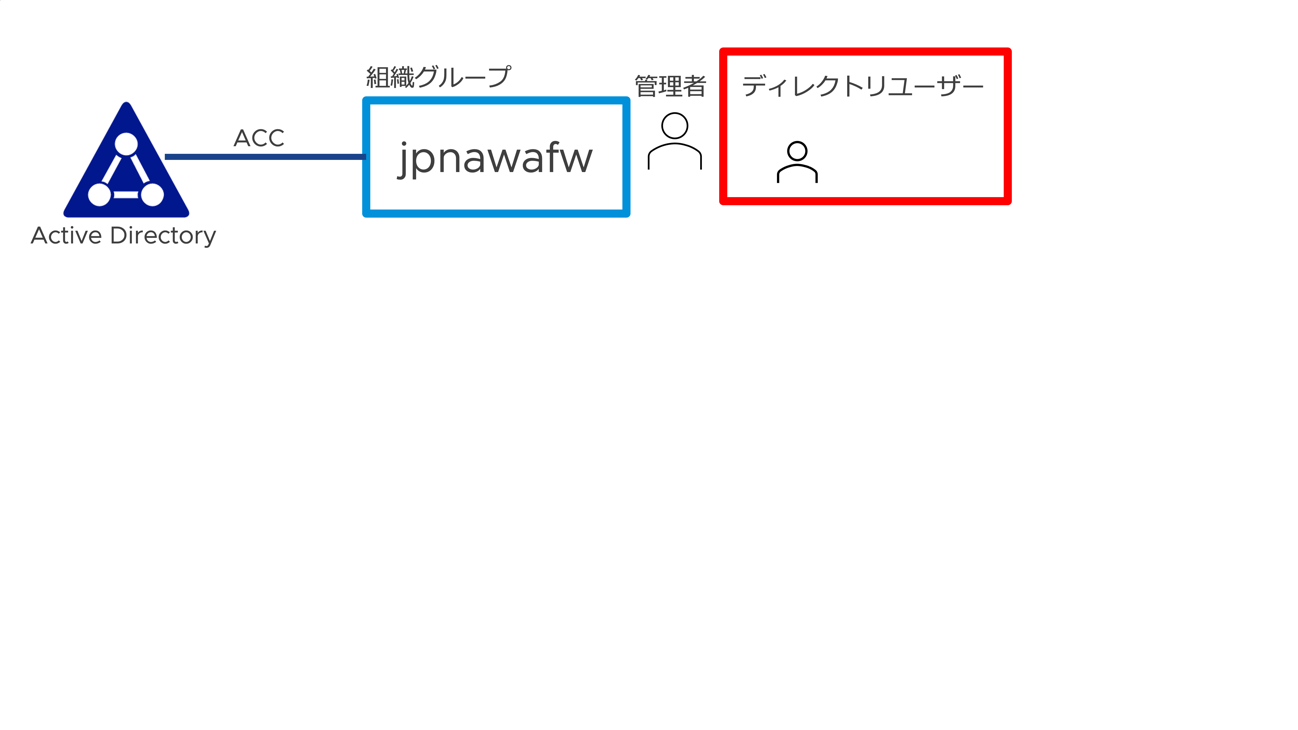

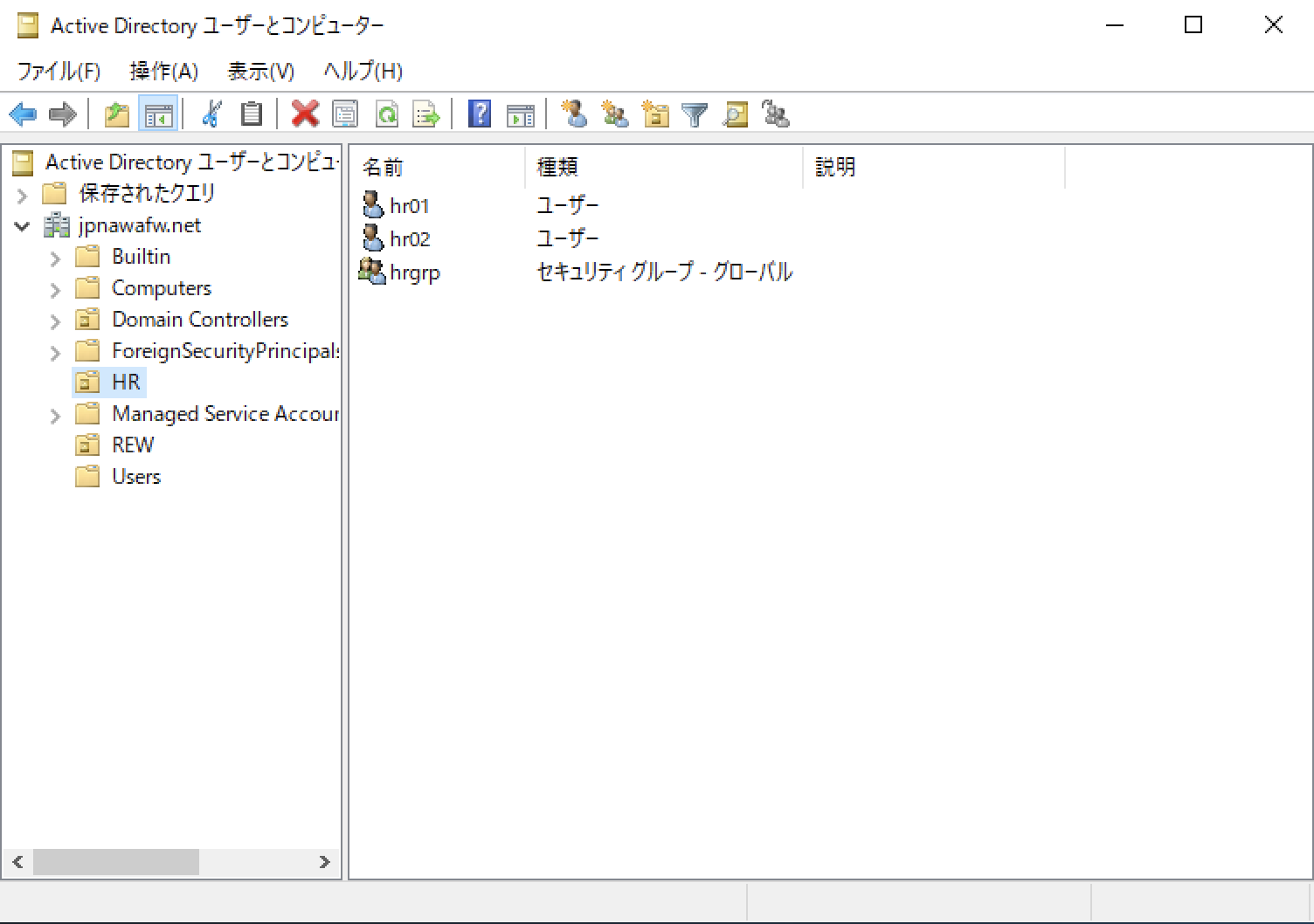

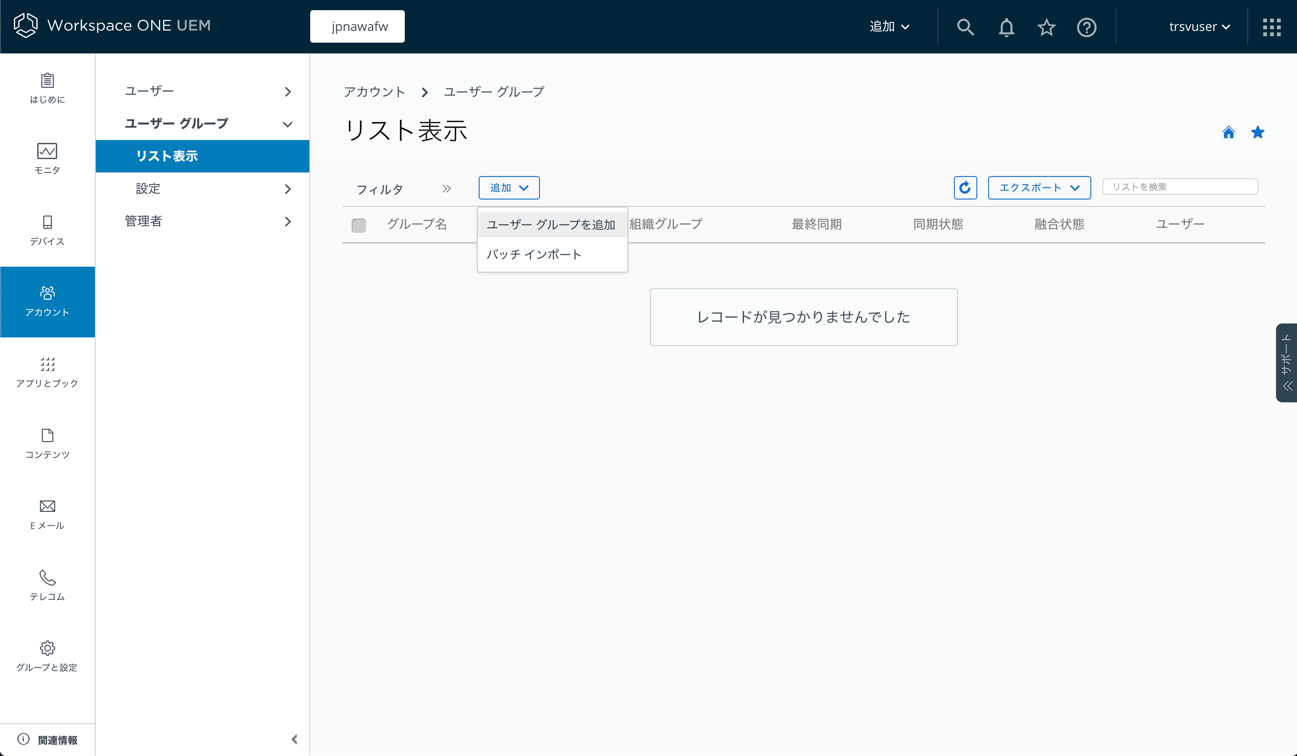

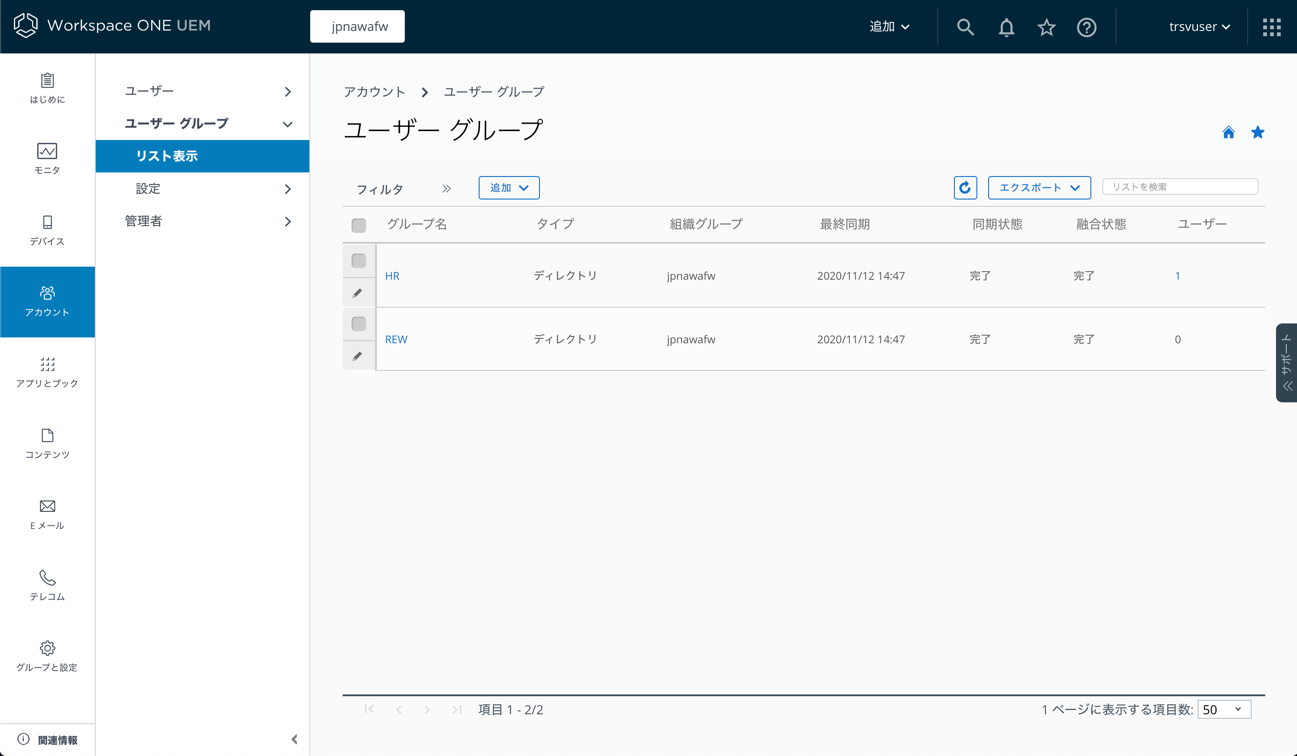

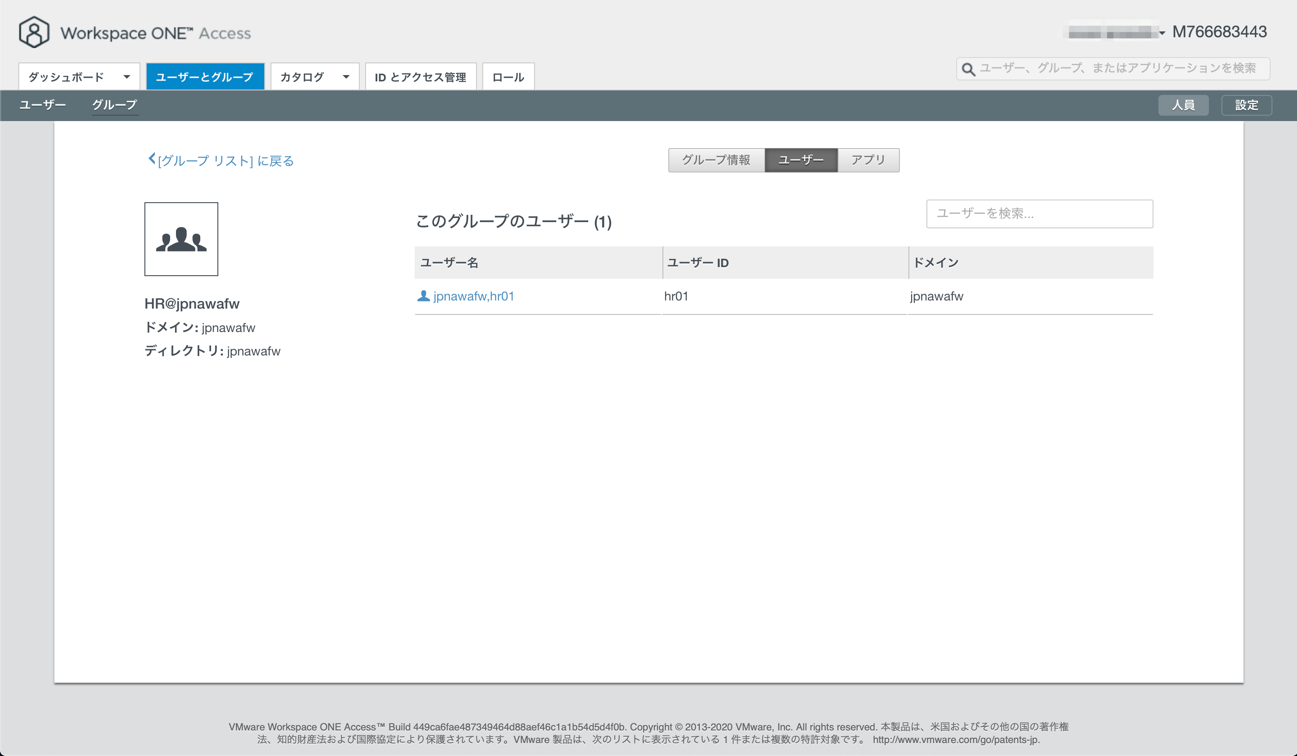

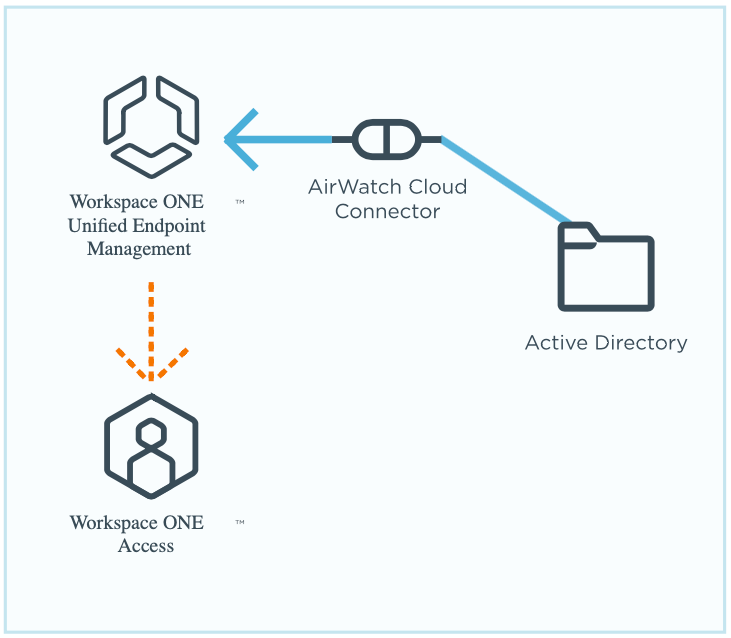

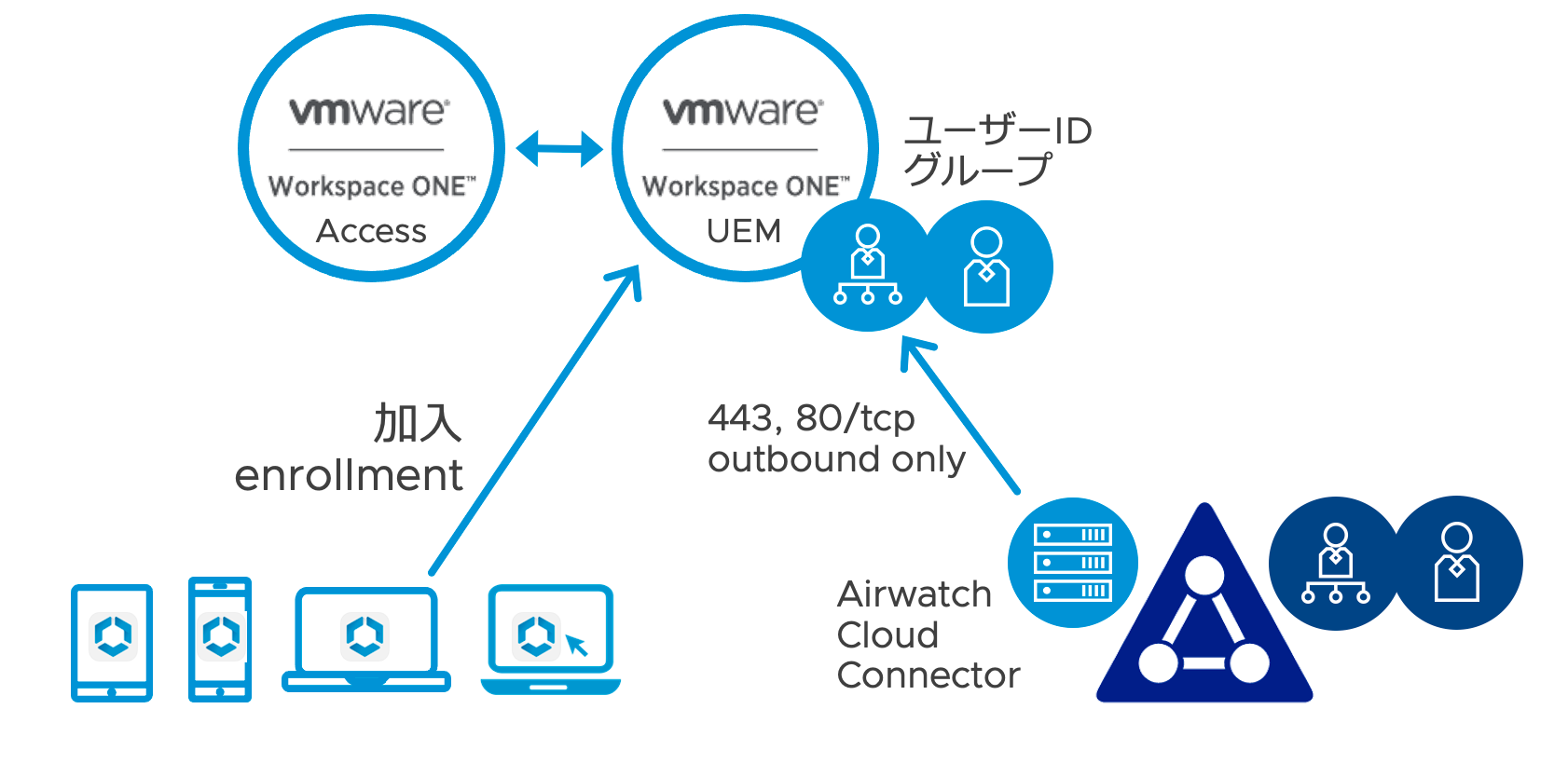

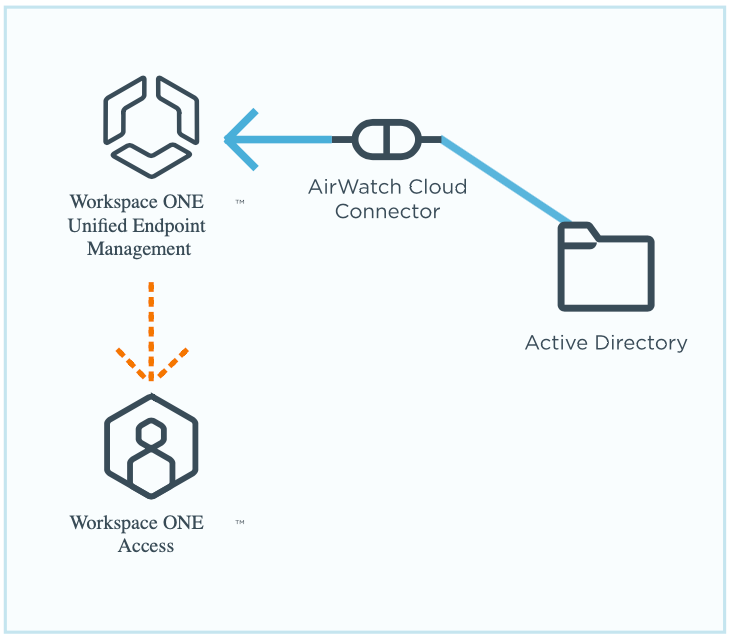

今回の作業ではウィザードを用いてオンプレミスActive Directoryとの連携を行います。Active DirectoryからVMware Workspace ONE UEMへ、更にVMware Workspace ONE Accessへディレクトリユーザーやグループを連携します。

VMware AirWatch Cloud Connectorのインストール

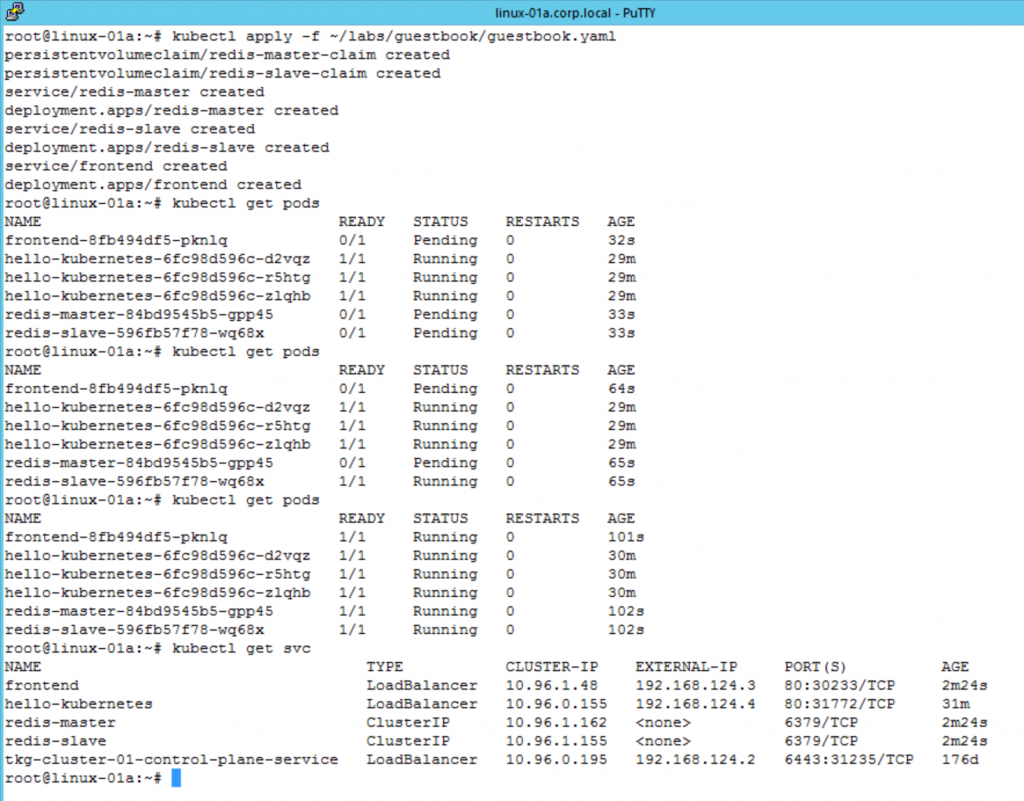

Windows ServerにVMware AirWatch Cloud Connector(ACC)をインストールし、Active DirectoryからWorkspace ONE UEMにディレクトリユーザーやユーザーグループを同期します。

ACCはインターネットへの外部発信のみで機能するため、ACCをDMZに設置する必要もなく、またインバウンドトラフィックを許可するよう企業のファイヤーウォールを構成する必要もありません。

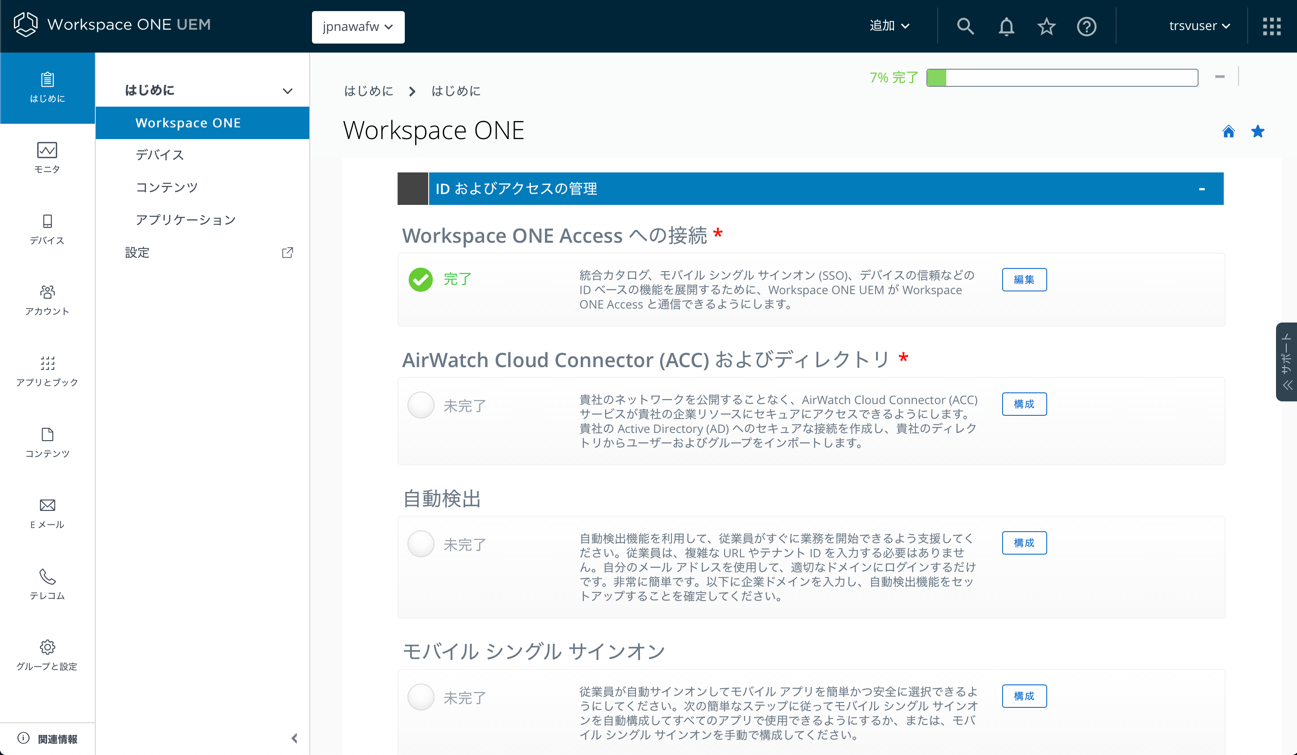

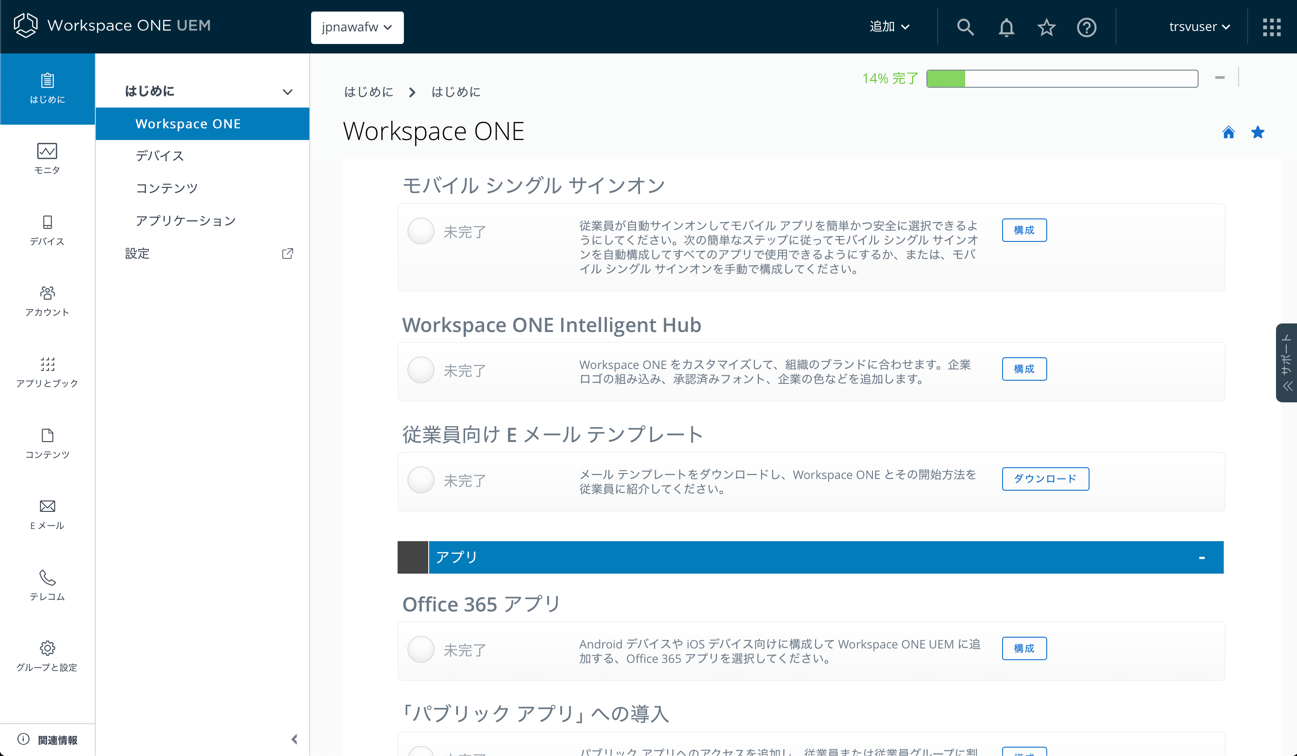

Workspace ONE UEMコンソールに管理者アカウントでログインします。トップページから[はじめに] > [Workspace ONE] > [セットアップを開始]を選択します。[ID およびアクセスの管理]セクションの[AirWatch Cloud Connector (ACC) およびディレクトリ] > [構成]を選択します。

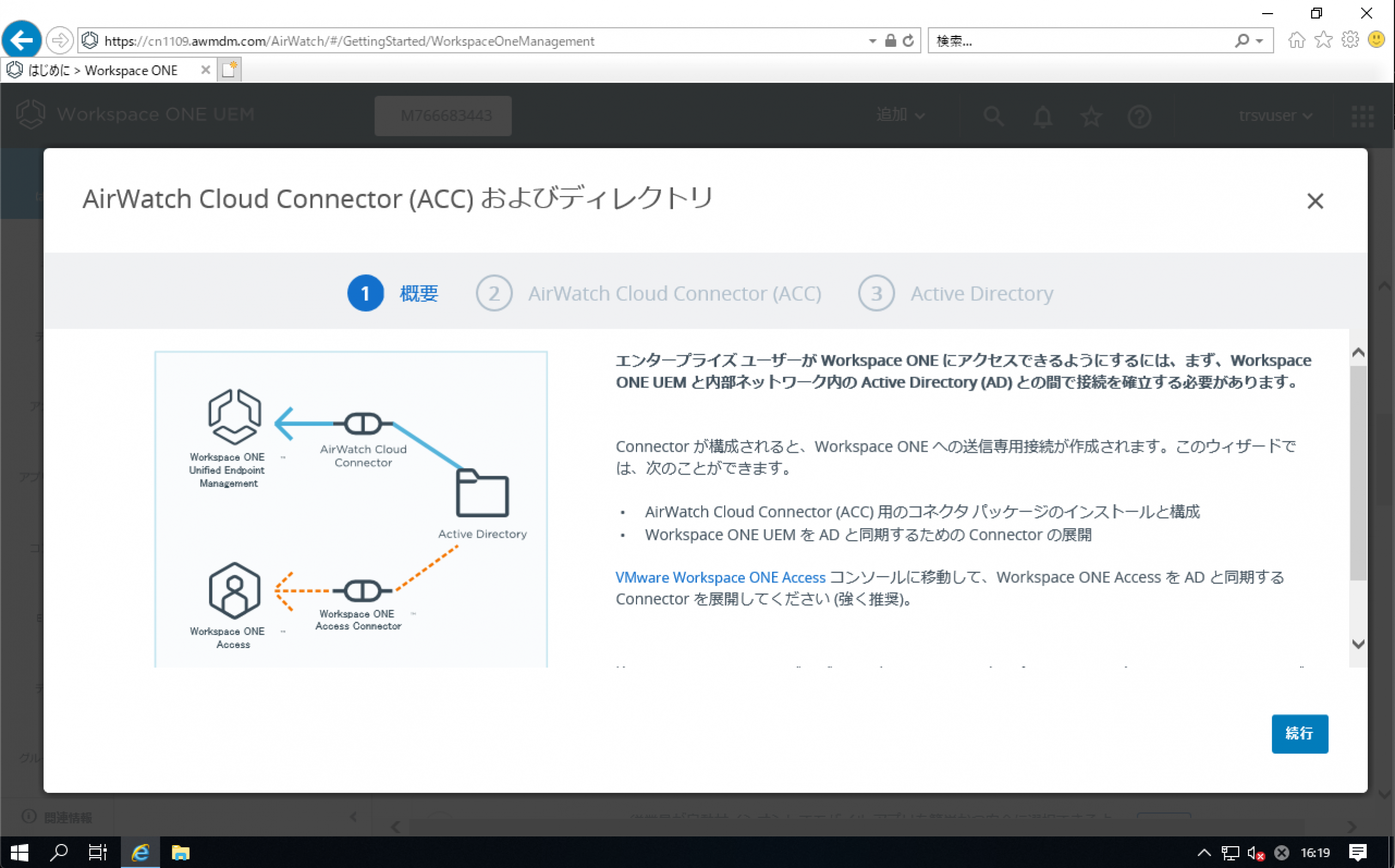

[概要]ページが表示されます。[続行]をクリックします。

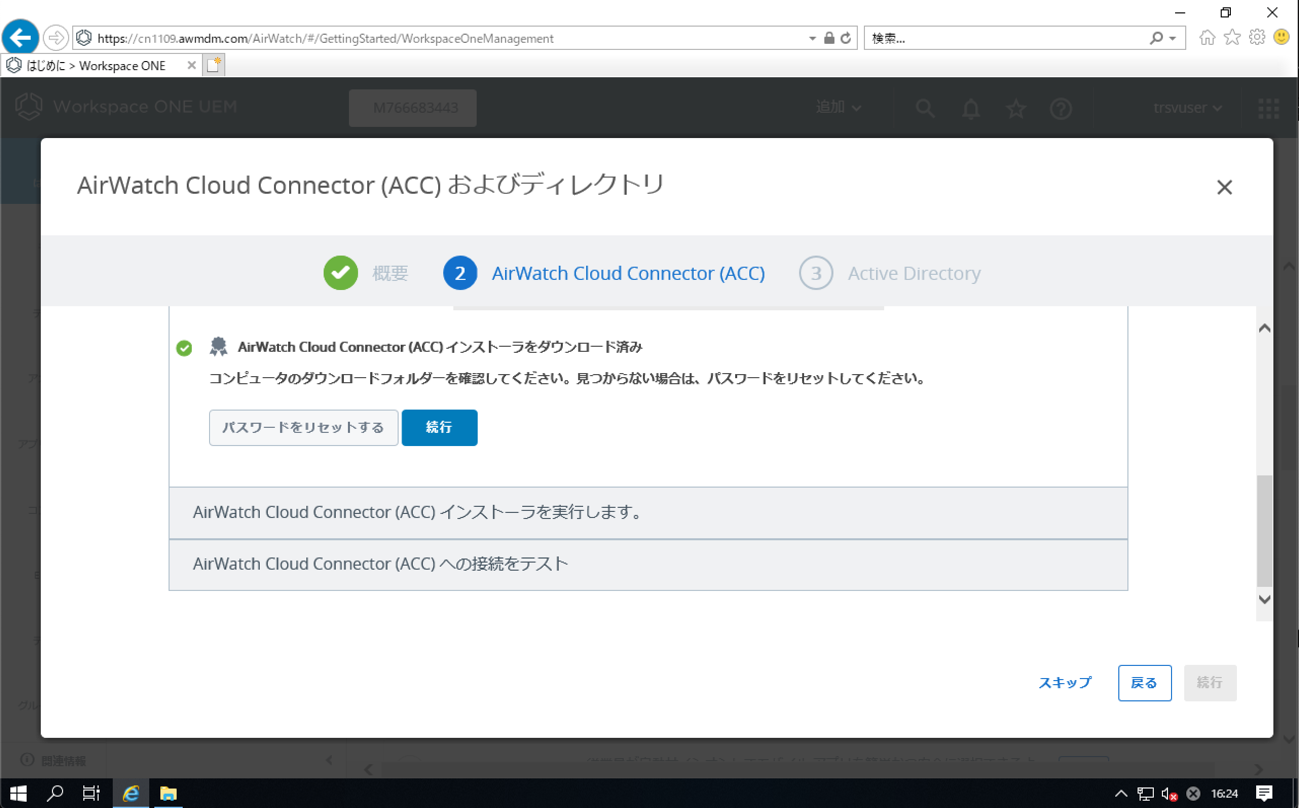

[AirWatch Cloud Connector (ACC)]ページが表示されます。ACCインストーラのダウンロードに際してパスワードを設定します。ACCインストーラは証明書を含んでおり、これを保護するためにパスワードを必要とします。

[AirWatch Cloud Connector (ACC) インストーラをダウンロード]をクリックします。ダウンロードが完了したら[続行]をクリックします。

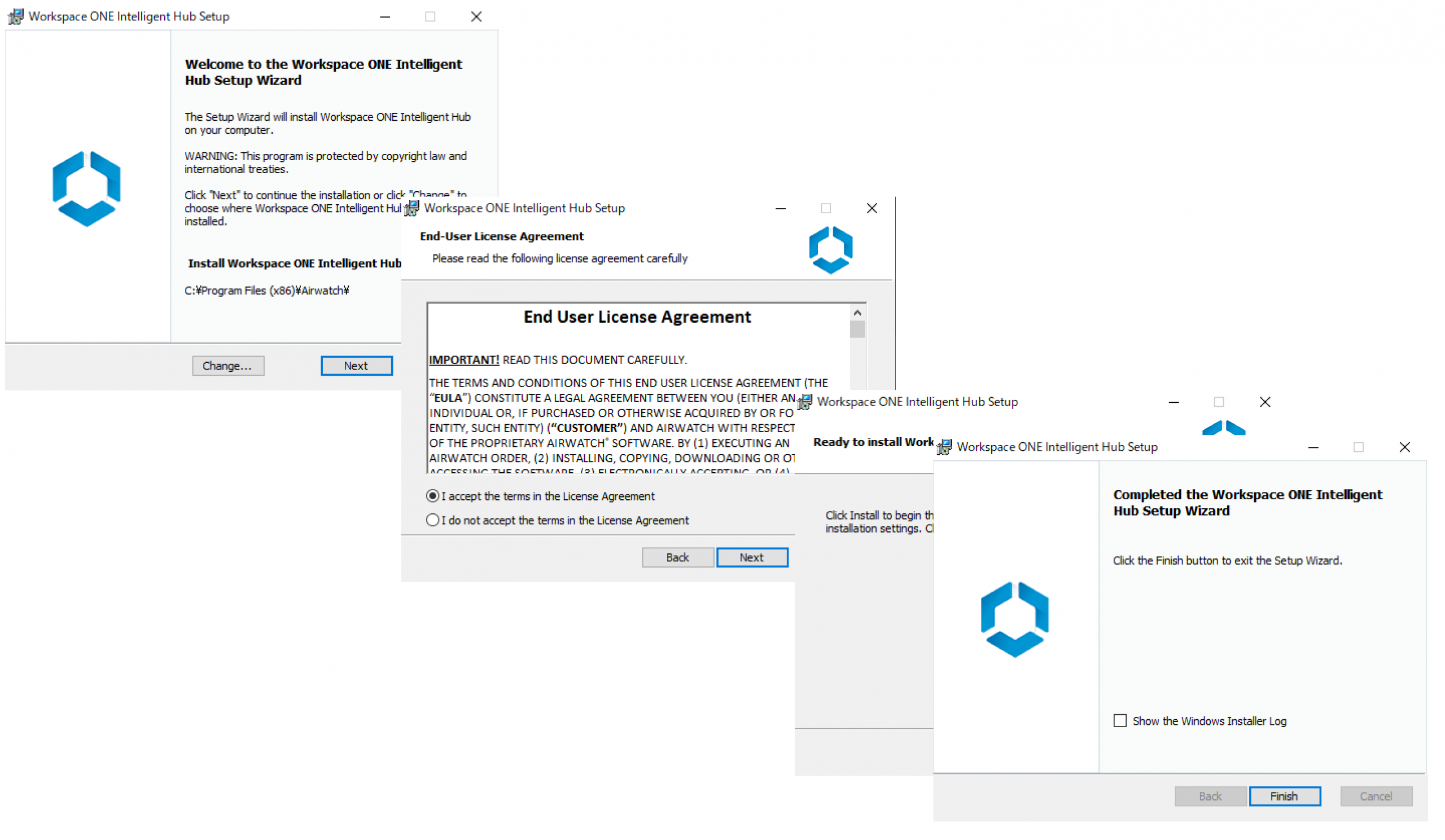

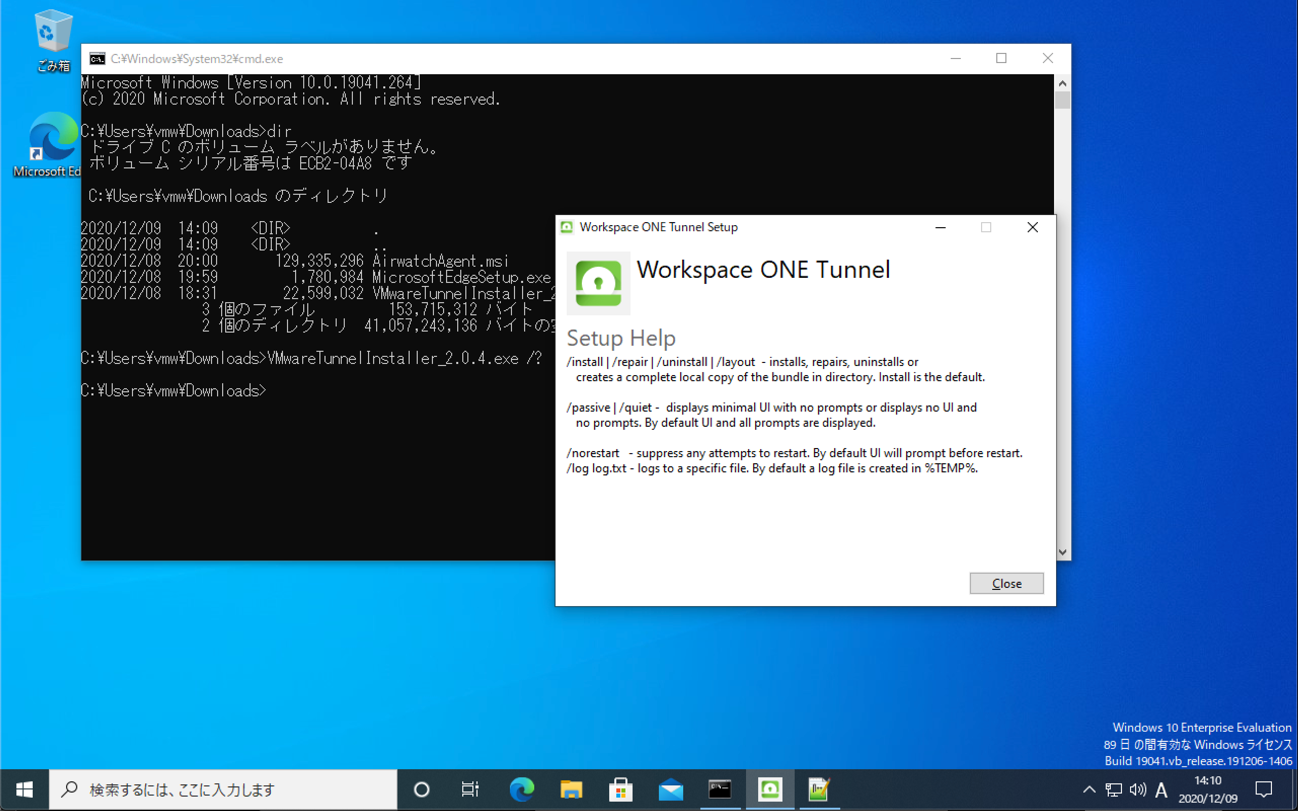

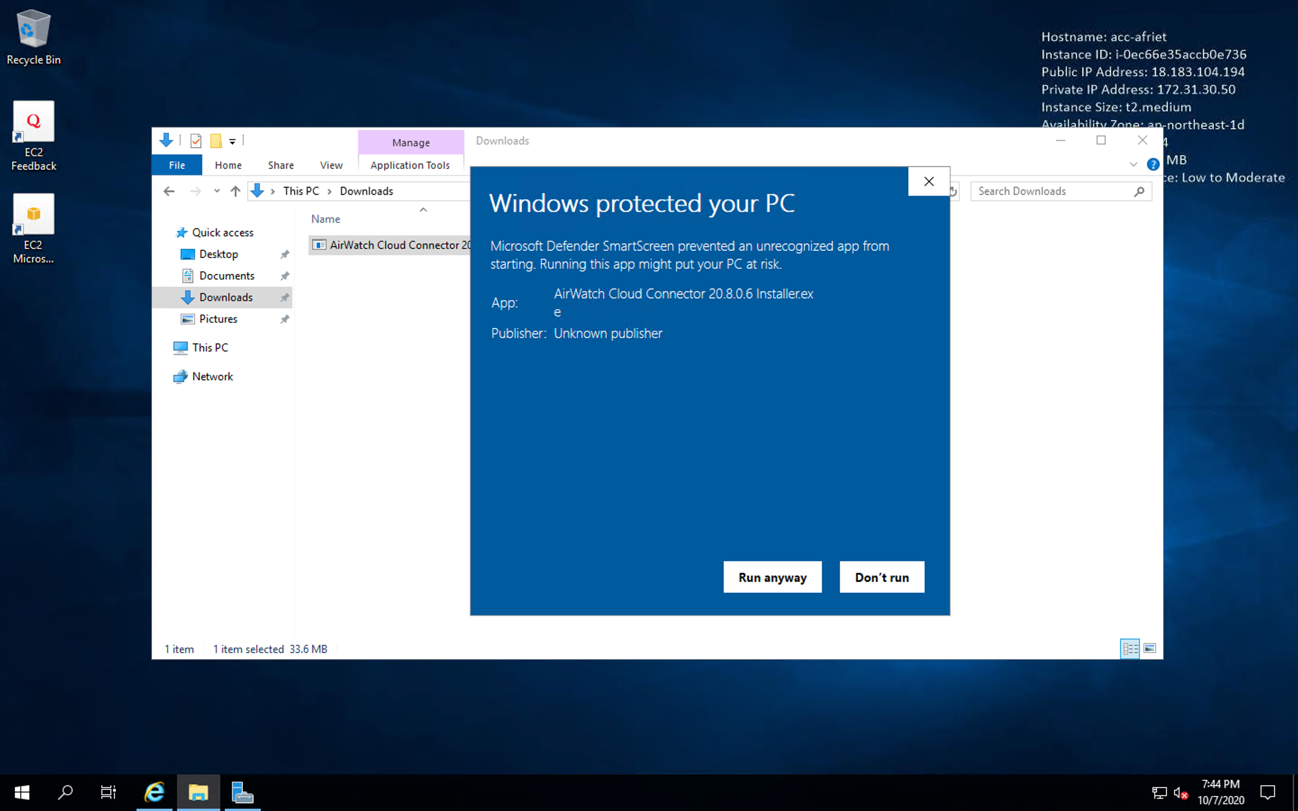

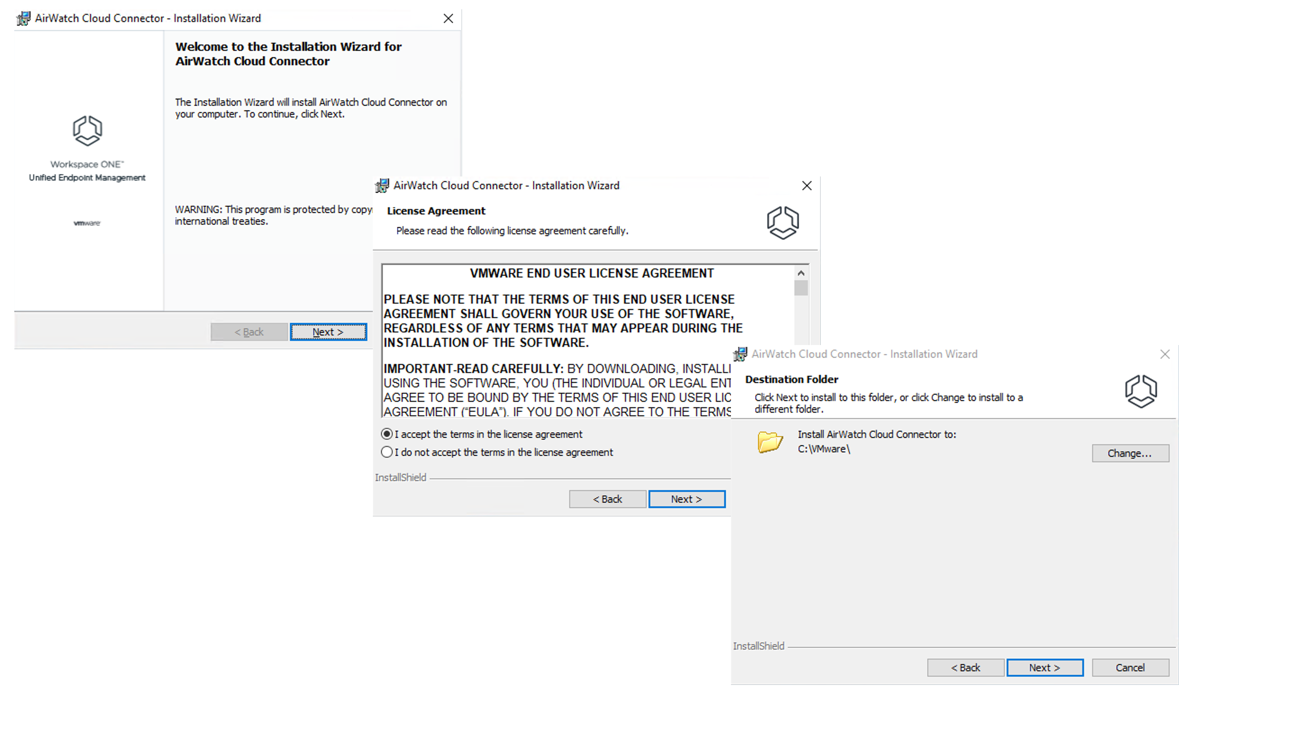

ダウンロードしたACCインストーラを実行します。

(例) AirWatch Cloud Connector 20.8.0.6 Installer.exe

Windows Server 2019でのインストーラ実行時に[Windows protected your PC]ウィンドウが表示される際には、[More Info]をクリックし[Run Anyway]をクリックするとインストールを続行することができます。

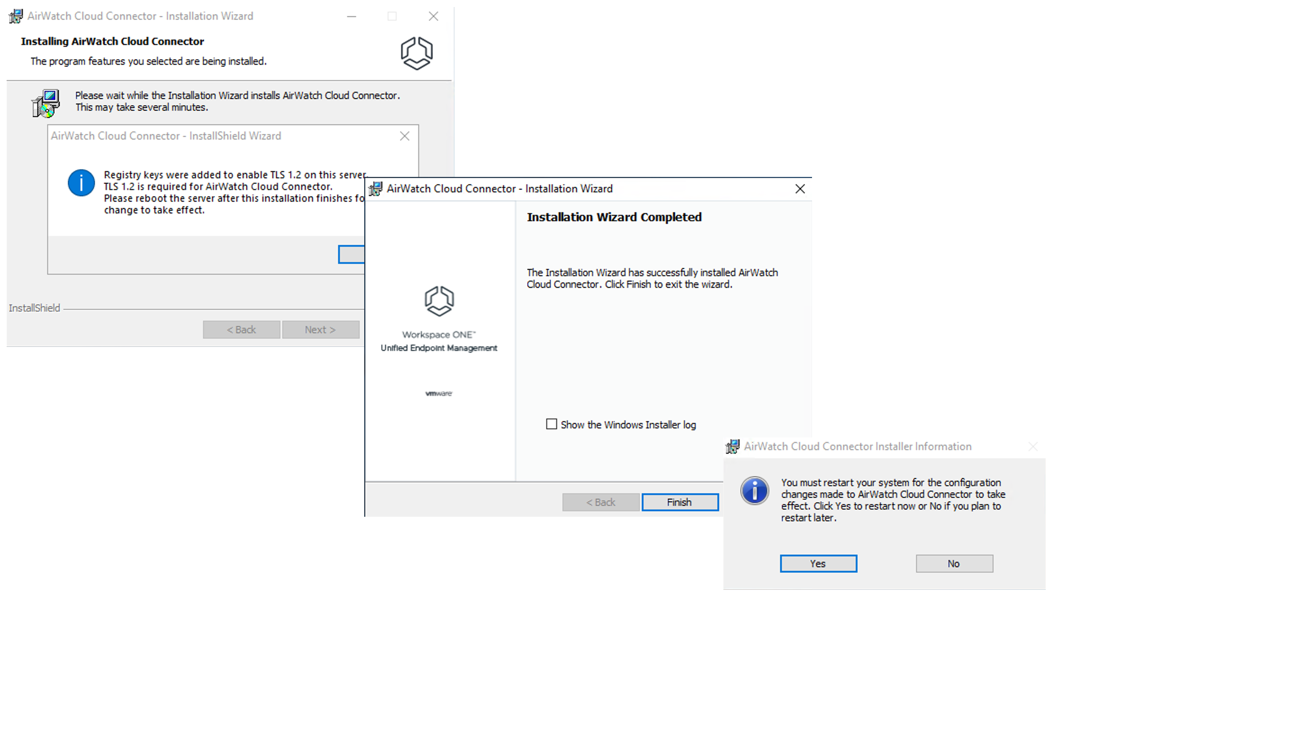

インストラクションのステップに従ってACCのインストールを完了します。

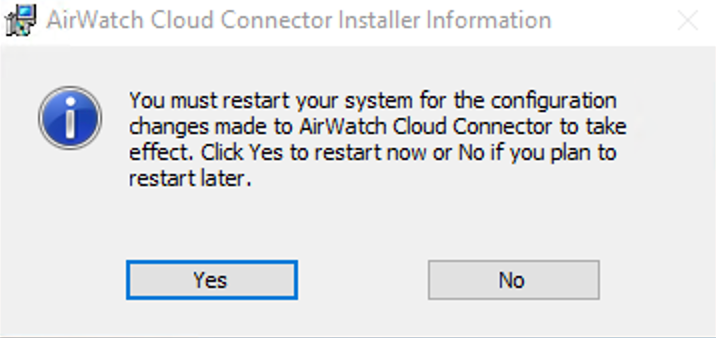

重要: 最後にWindows Serverの再起動を促す[You must restart your system for the configuration changes made to AirWatch Cloud Connector to take effect. ]メッセージが表示されますが[No]を選択します。これは[AirWatch Cloud Connector (ACC)]ウィザードを完了するために必要な措置です。

Windows Serverの再起動を促す[You must restart your system for the configuration changes made to AirWatch Cloud Connector to take effect. ]メッセージが表示されますが[No]を選択します。これは[AirWatch Cloud Connector (ACC)]ウィザードを完了するために必要な措置です。

Workspace ONE UEMコンソールで、ウィザード画面を下方にスクロールし[続行]をクリックします。

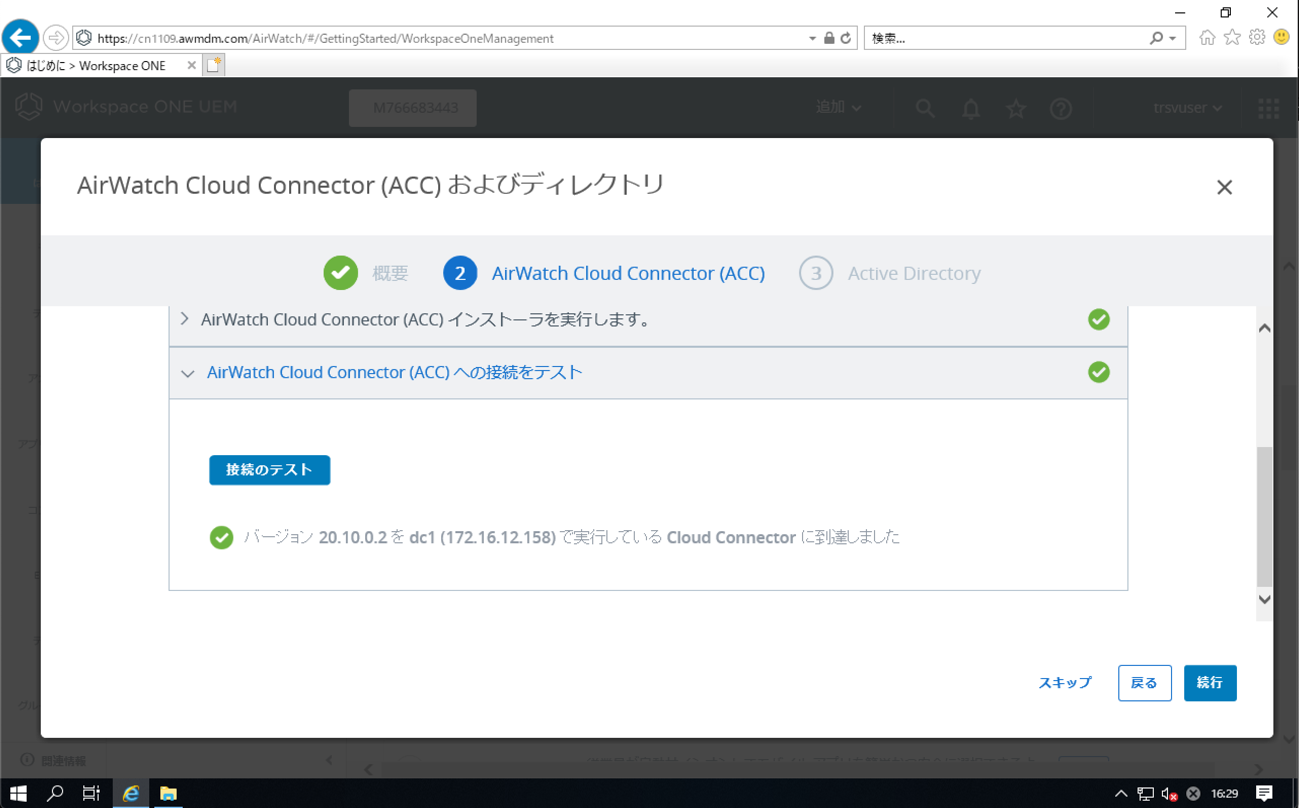

AirWatch Cloud Connector (ACC) 接続テスト

[接続のテスト]をクリックします。[Cloud Connectorに到達しました]旨の表示があれば[続行]をクリックします。

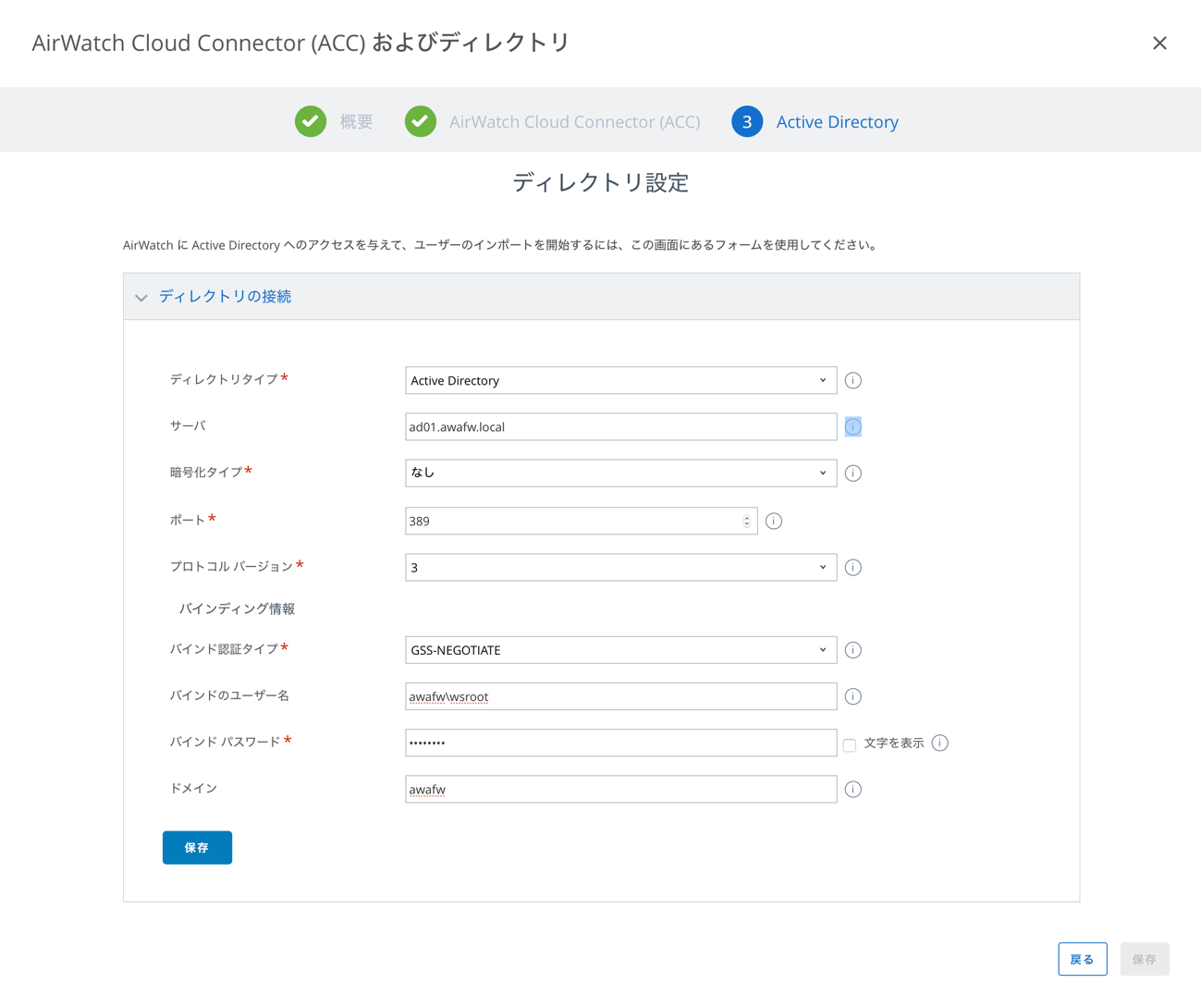

ディレクトリ設定

Active Directoryへの接続情報を入力します。[保存]をクリックします。ドメインコントローラーに接続できない場合、ACCインストールWindows ServerがドメインコントローラーのFQDNを名前解決できること、ドメインコントローラーと通信可能であることを再確認ください。

Active Directory接続テスト

[接続のテスト]をクリックします。[正常に接続されました。]の表示があれば[保存]をクリックします。

[次のステップ(強く推奨)]が表示されますので[キャンセル]を選択します。

この表示はVMware Workspace ONE Access Connectorの構成についての説明です。本連載では省略しますが、別記事にて構成および移行手順を掲載予定です。

ここまでの設定でActive Directoryとの連携を行いました。

Active Directory Basicの構成

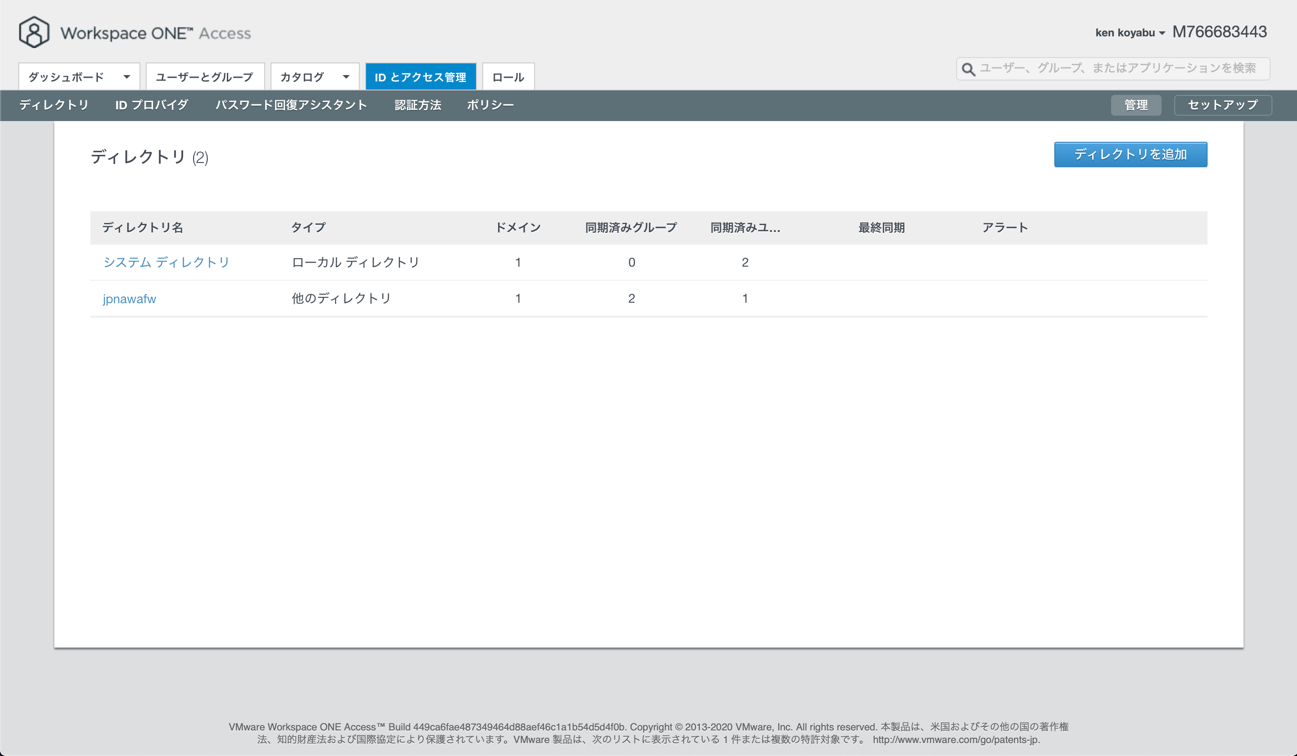

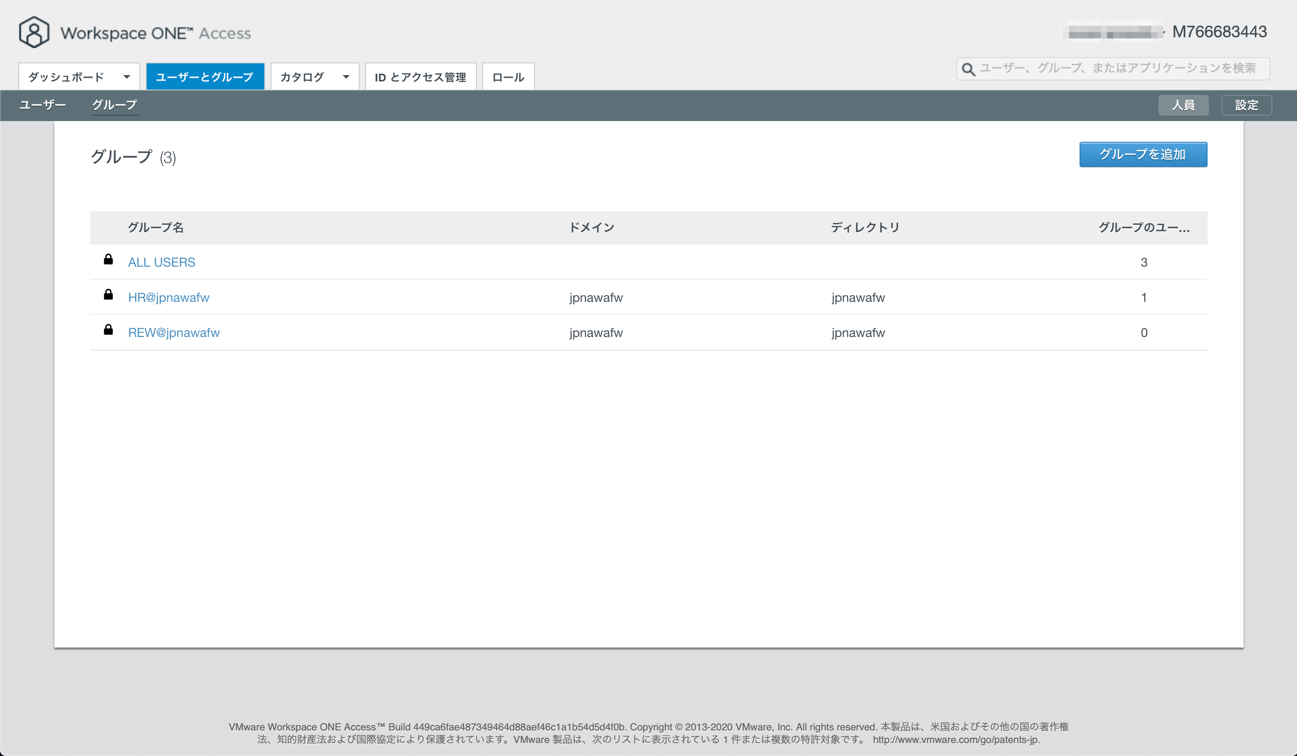

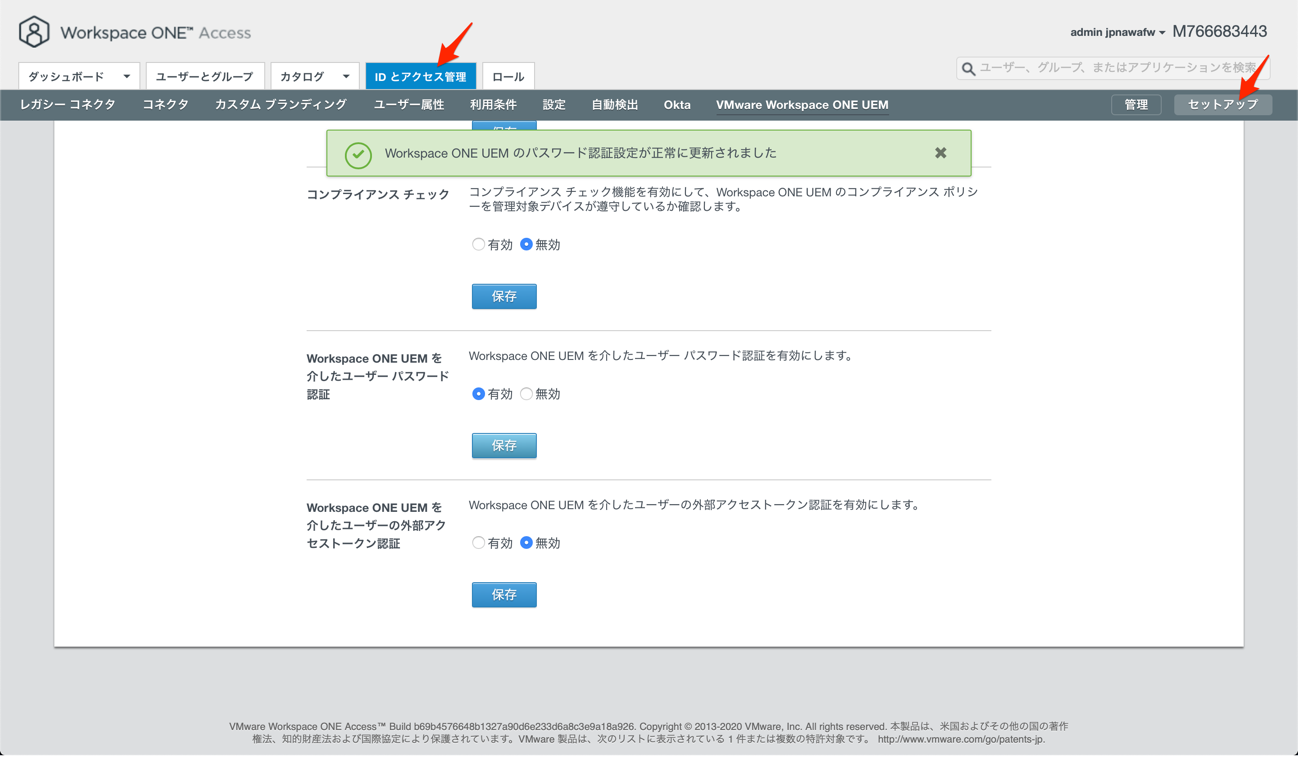

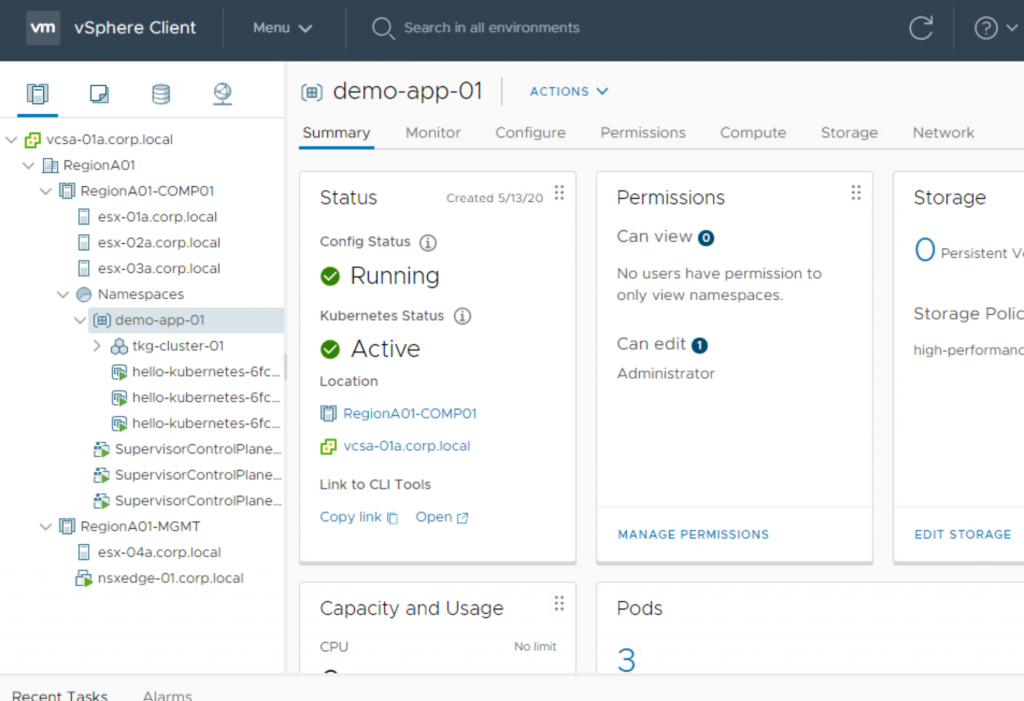

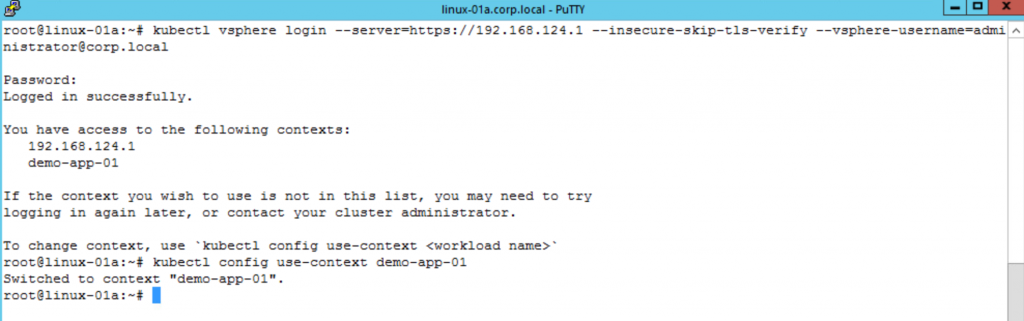

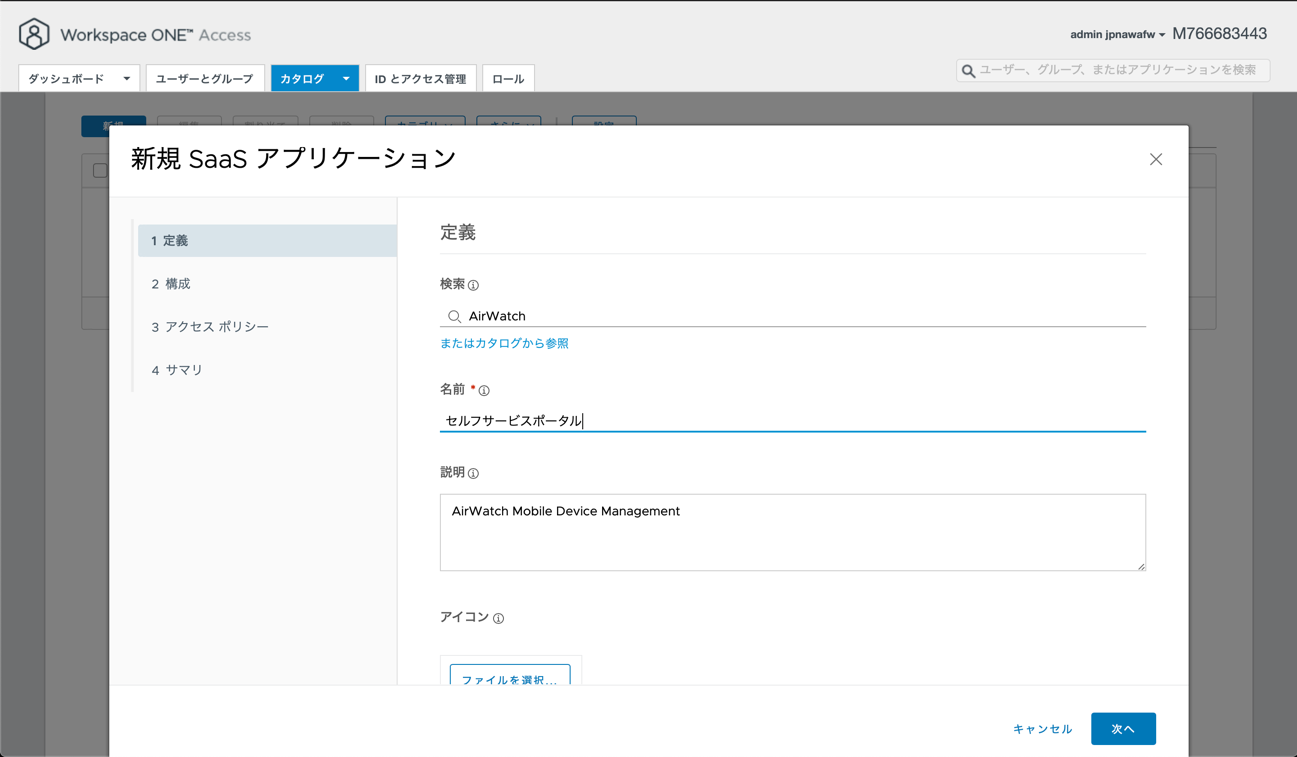

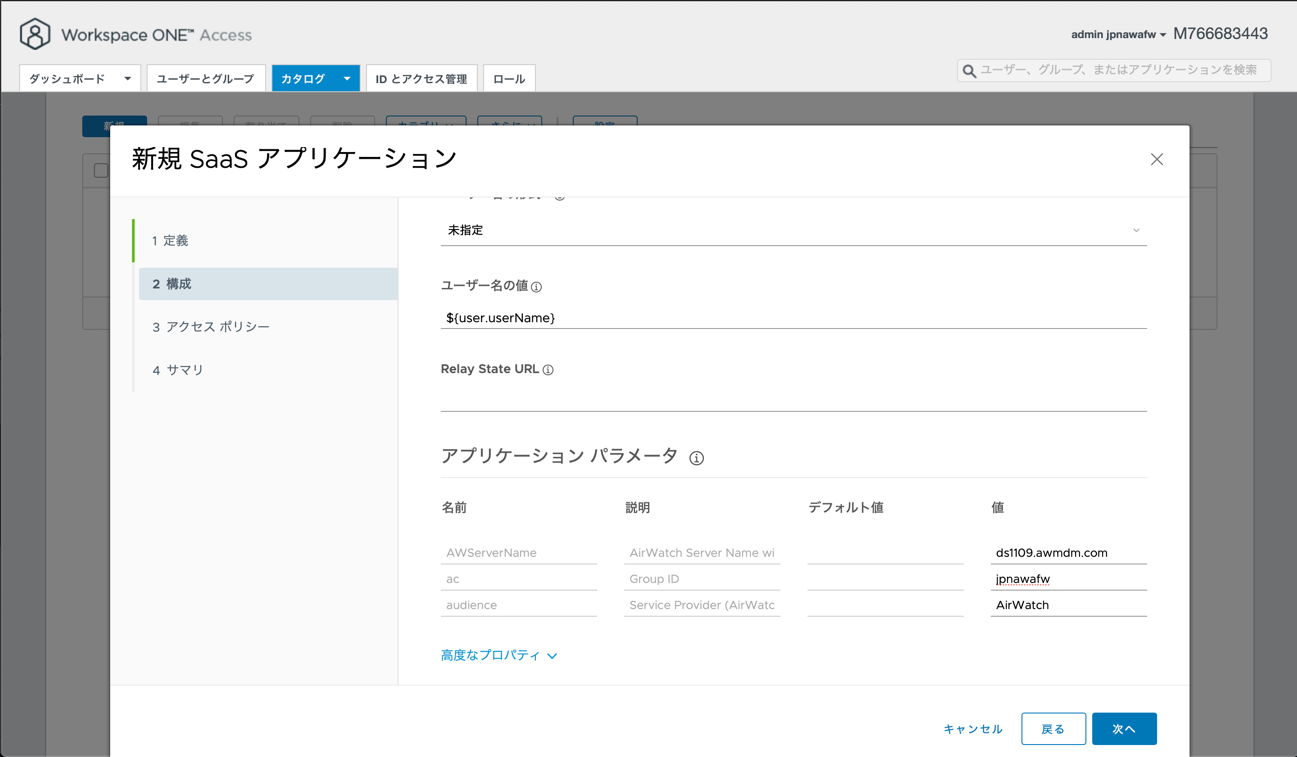

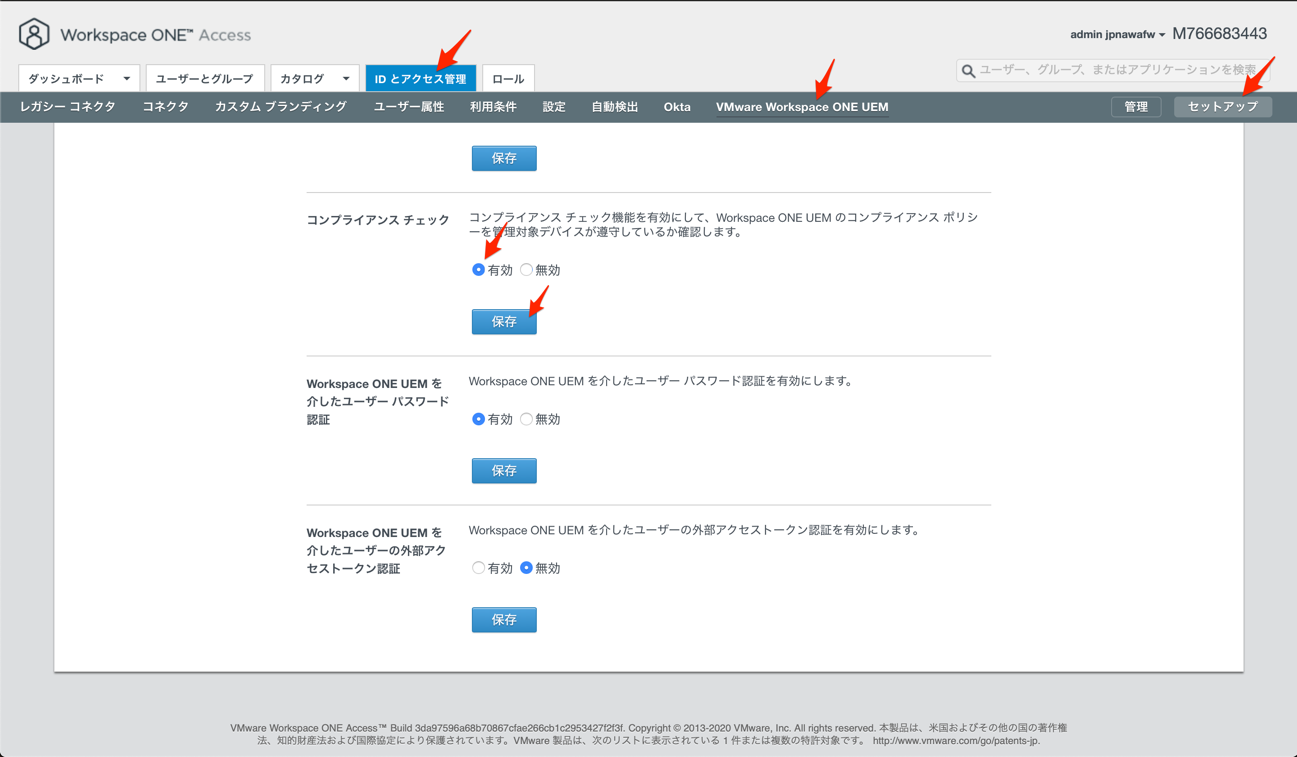

Active Directory Basicを構成し、Workspace ONE UEM経由でディレクトリユーザーやユーザーグループをActive DirectoryからWorkspace ONE Accessに同期します。

本構成は、検証を目的として素早く環境を立ち上げるための簡易構成です。本稼働構成ではWorkspace ONE Access Connectorを用いた構成が強く推奨されます。

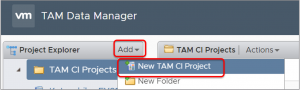

[グループと設定] > [構成]を選択します。[構成に進む]をクリックします。

下方にスクロールしてWorkspace ONE Access をクリックします。

[構成]をクリックします。Active Directory Basicの[有効]をクリックします。

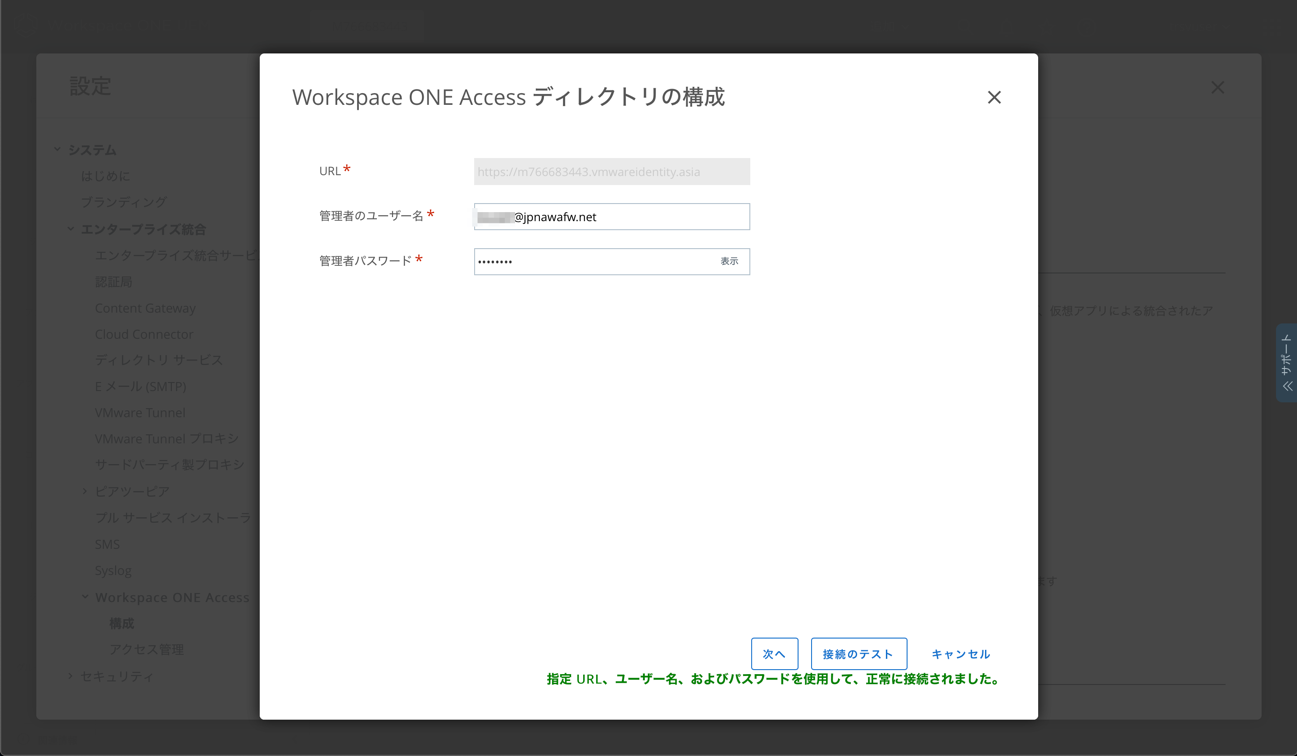

Workspace ONE Access管理者のユーザー名、管理者パスワードを入力します。[接続のテスト]をクリックします。正常に接続された旨の表示があれば[次へ]をクリックします。

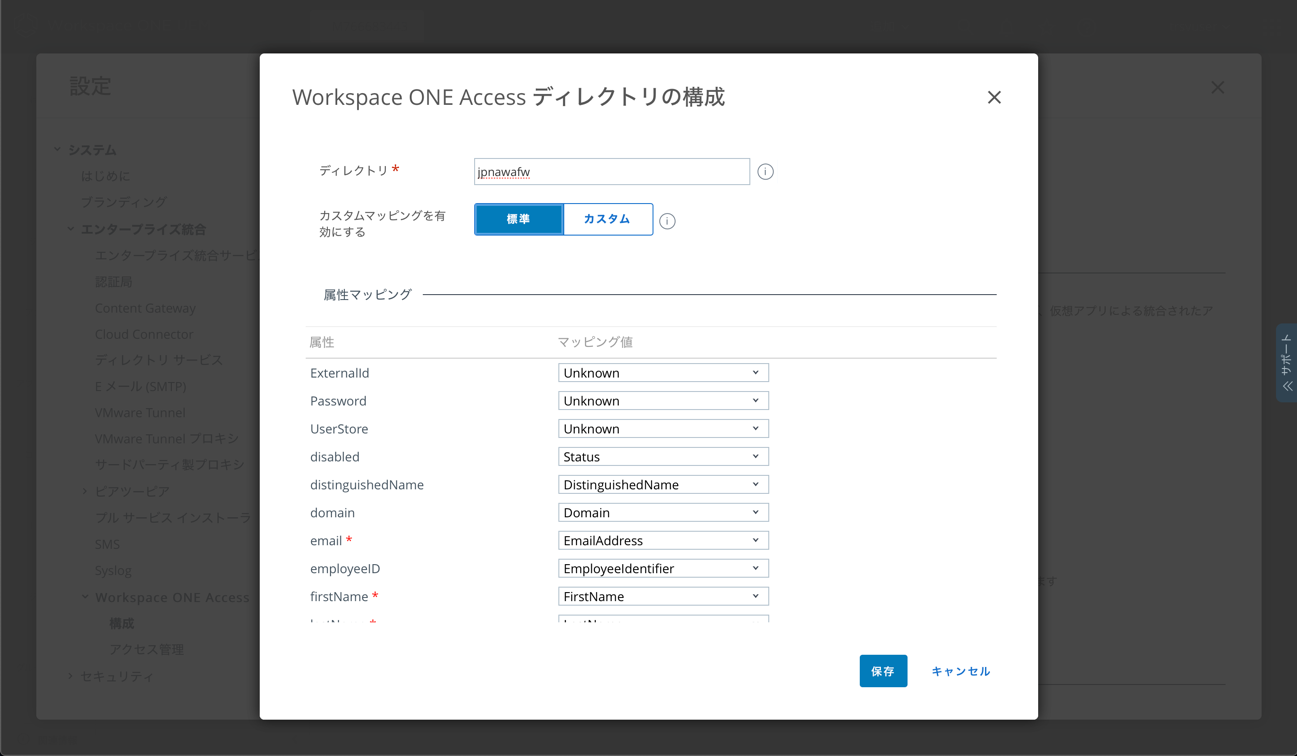

ディレクトリ名を入力します。属性マッピング等は既定のまま[保存]をクリックします。[保存]をクリックします。

ディレクトリの同期が正常動作する旨の表示を確認します。

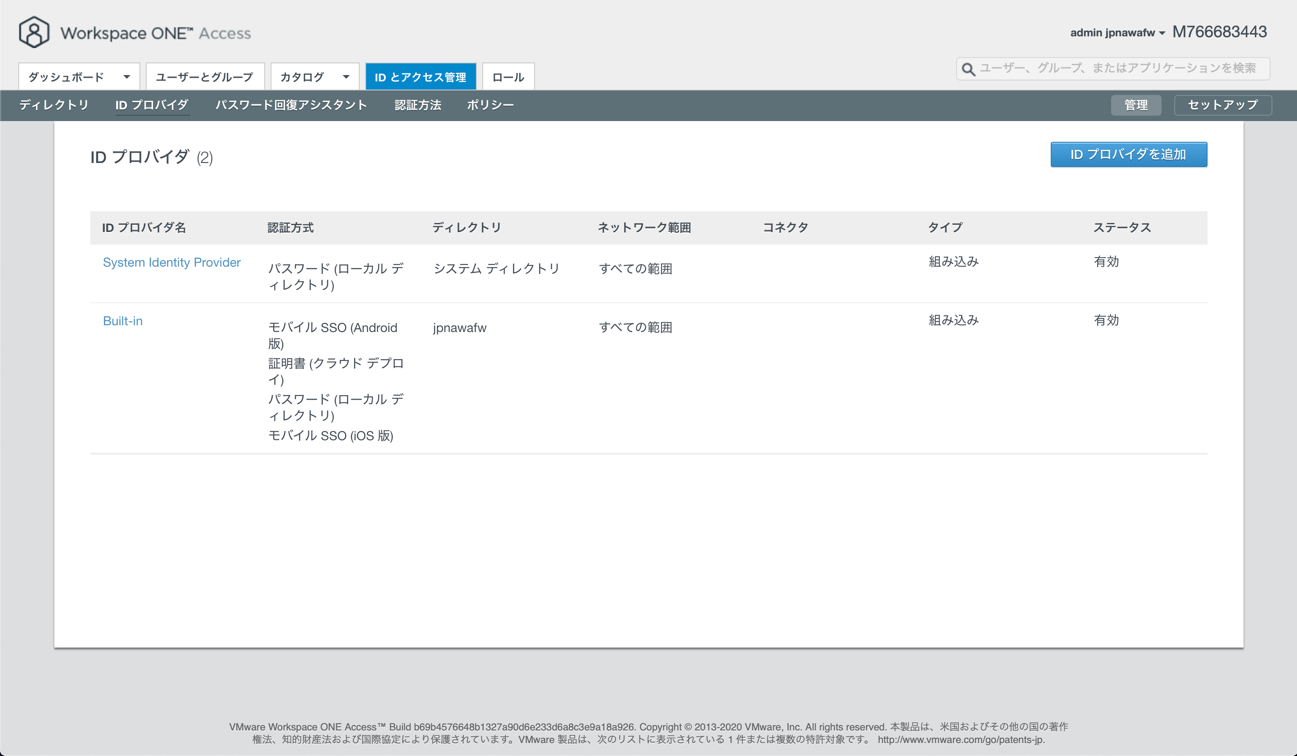

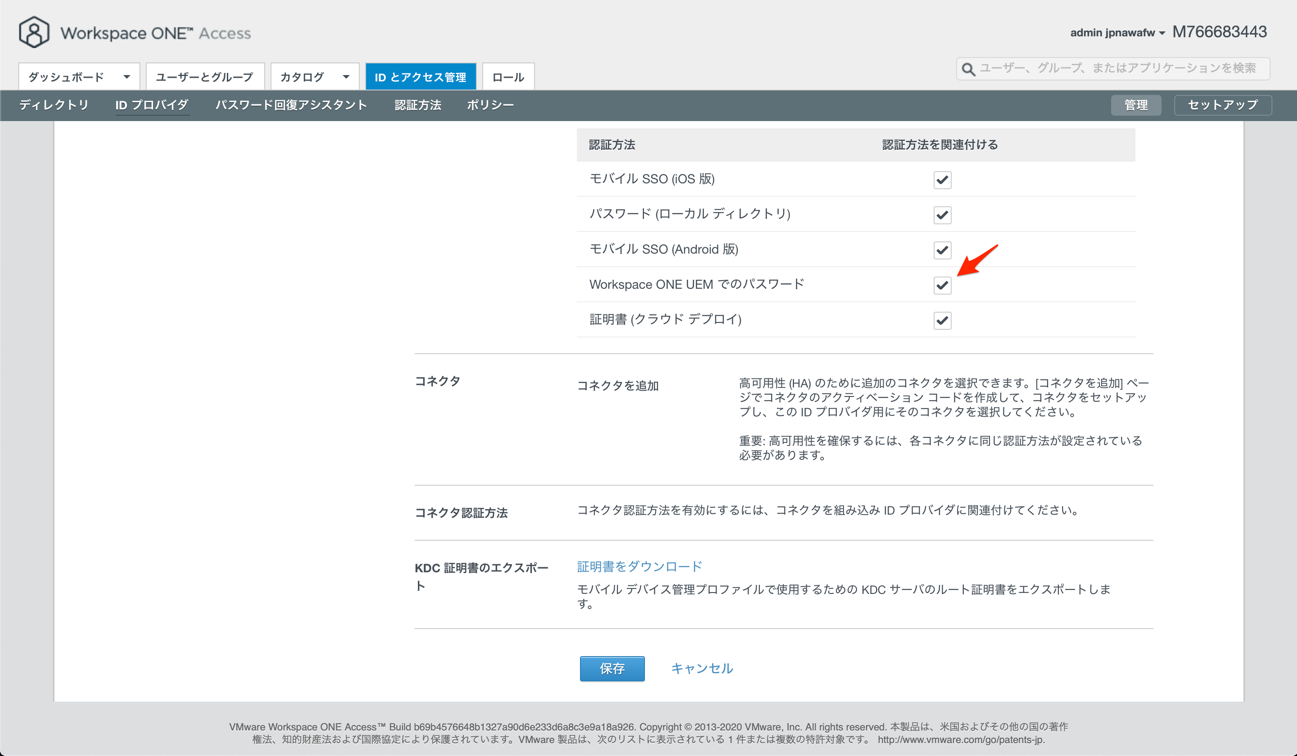

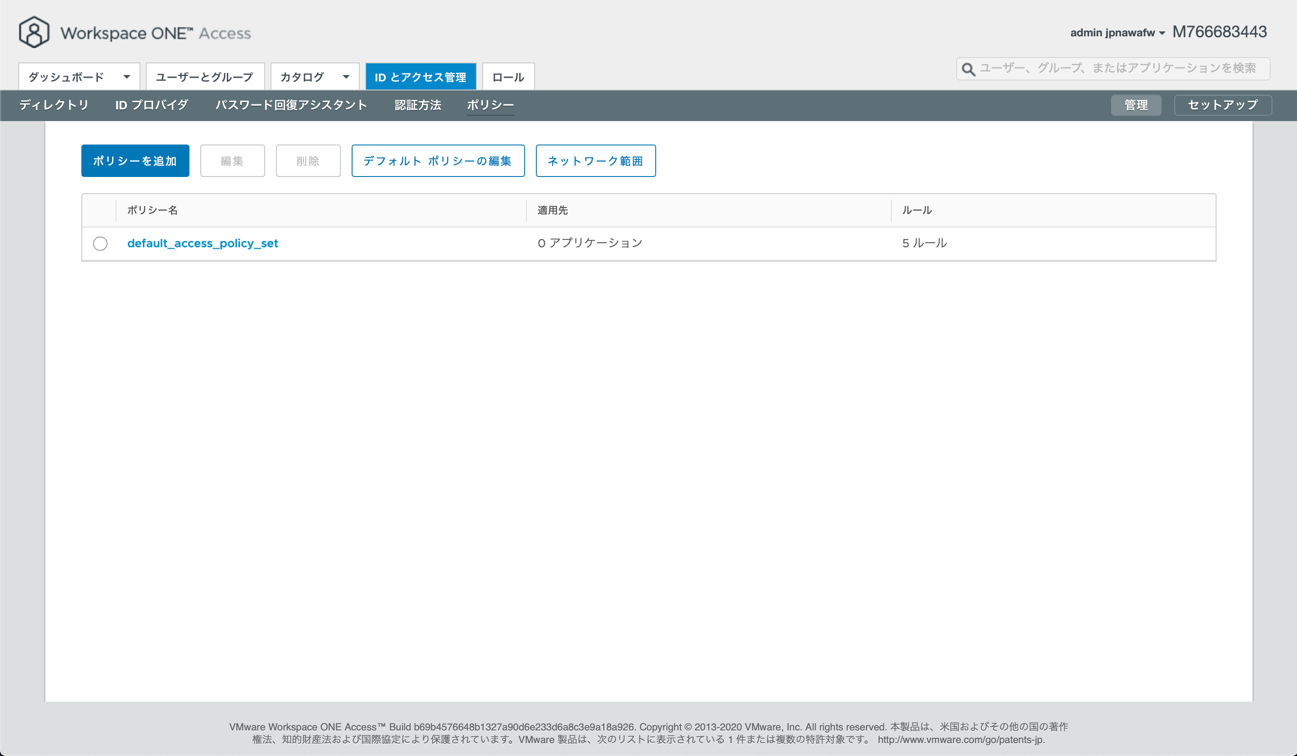

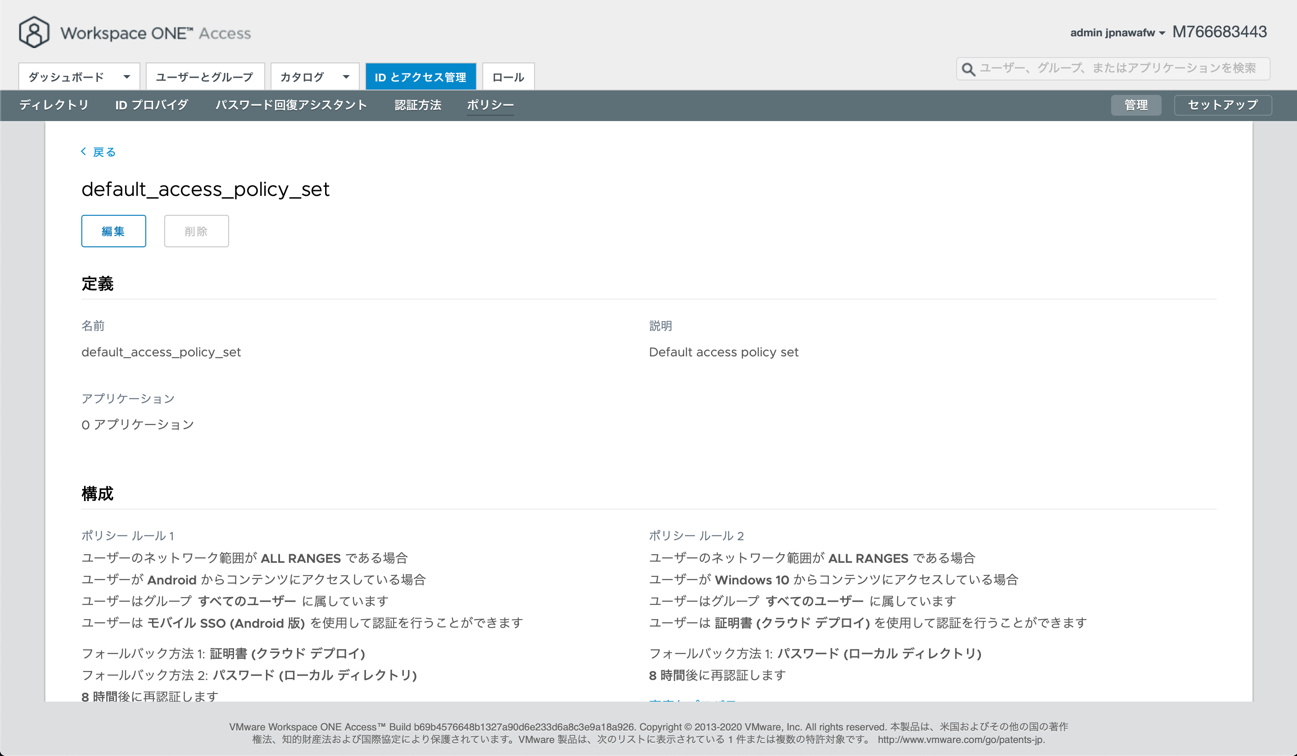

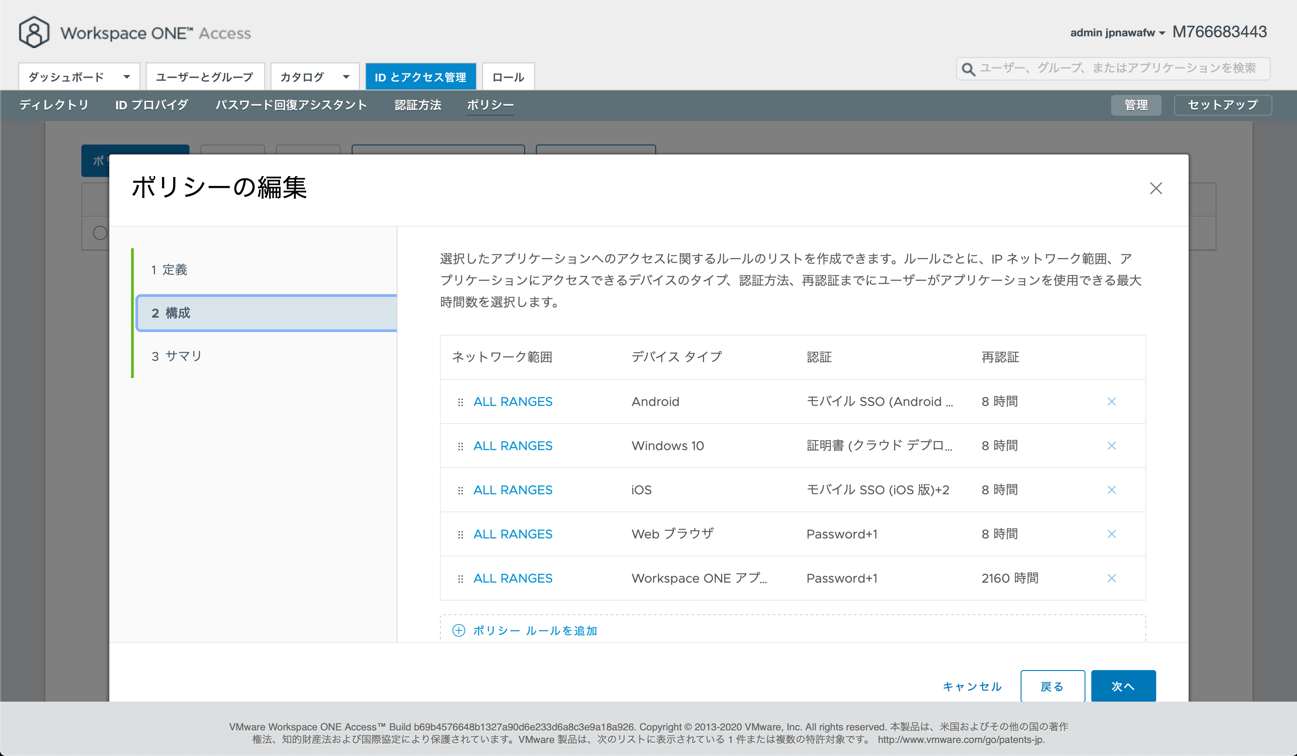

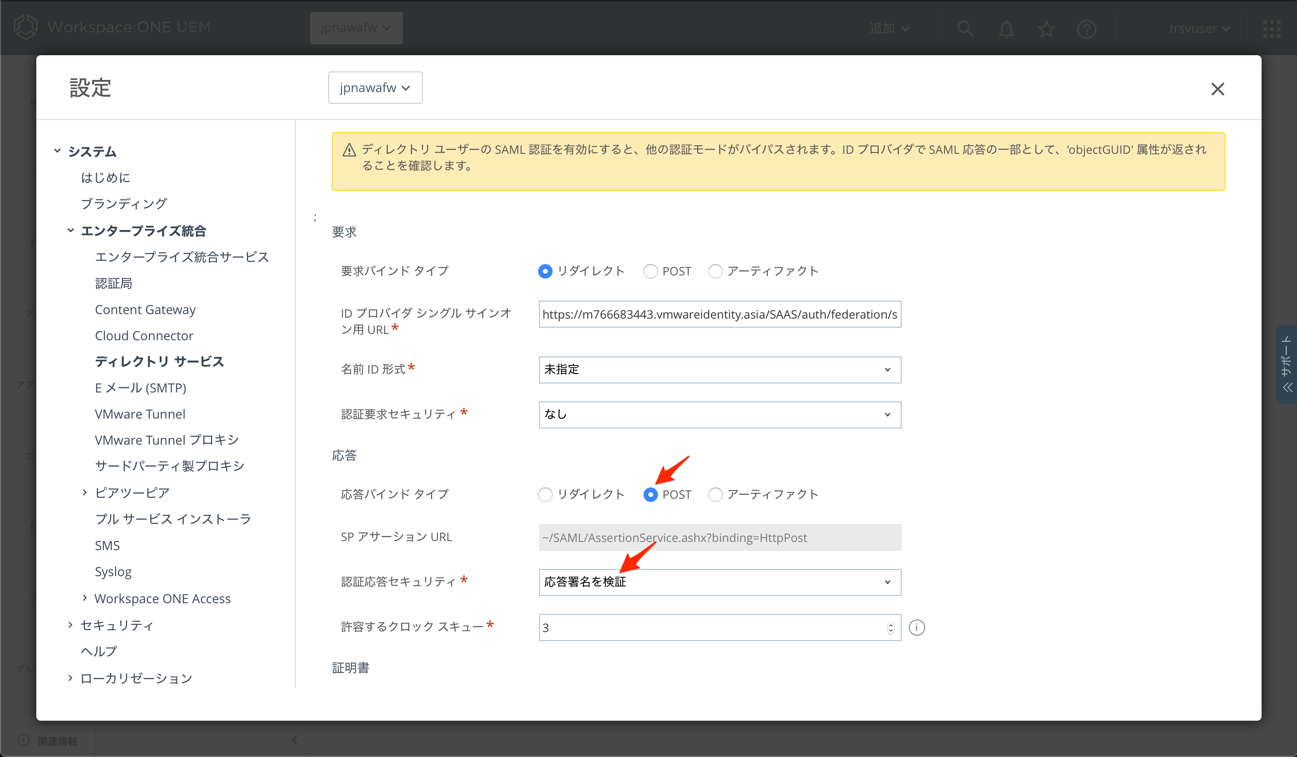

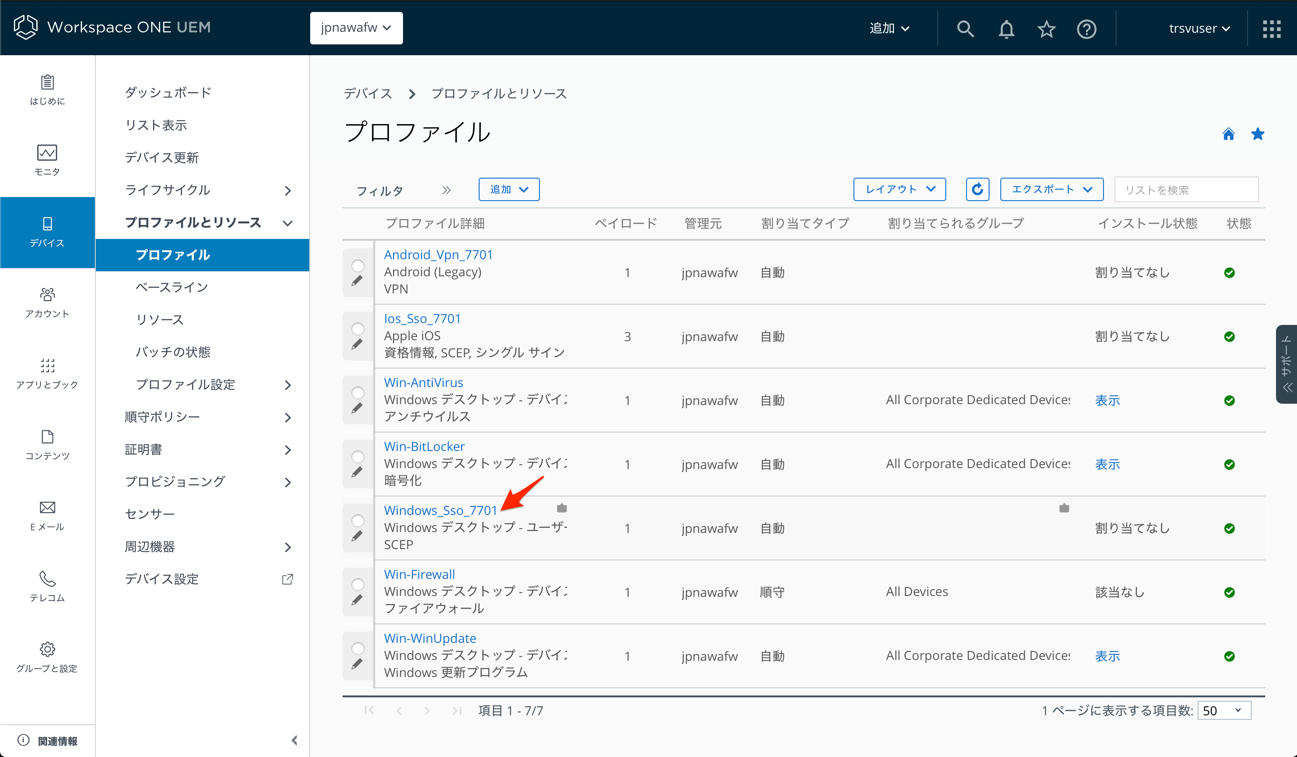

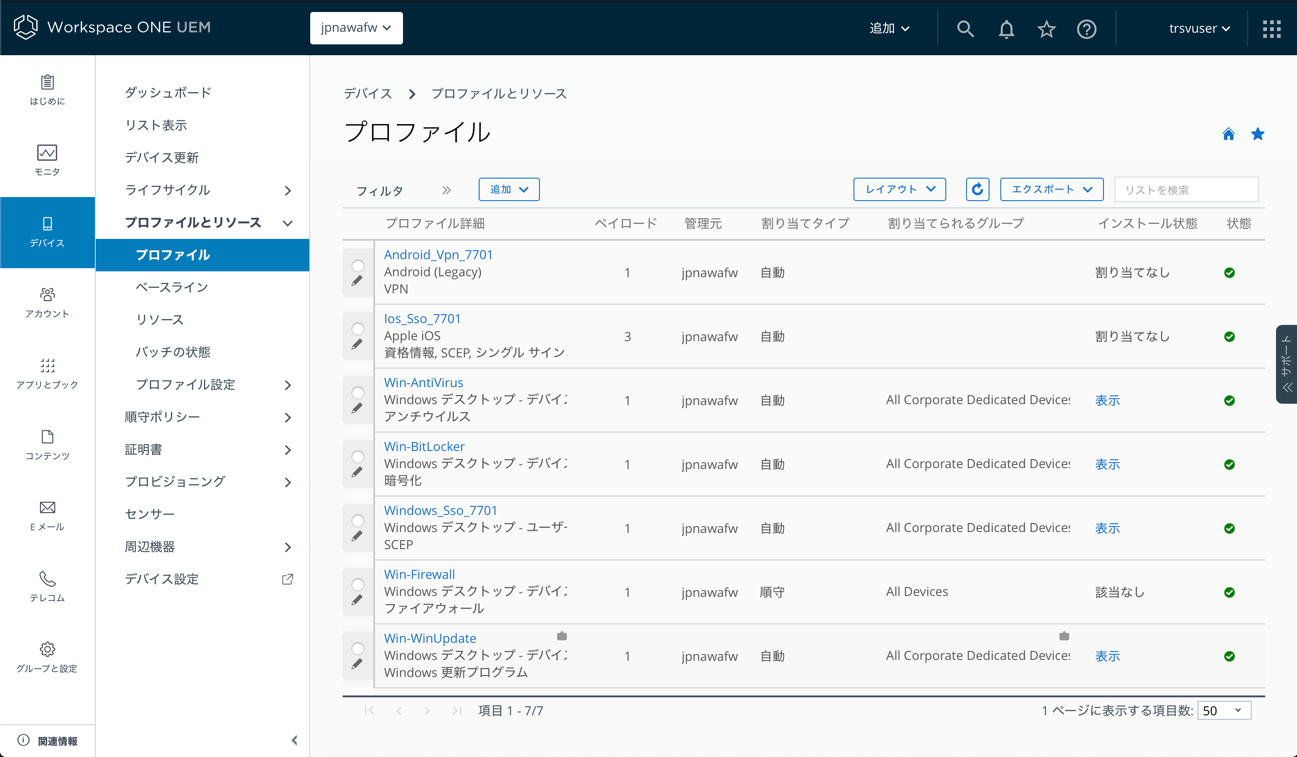

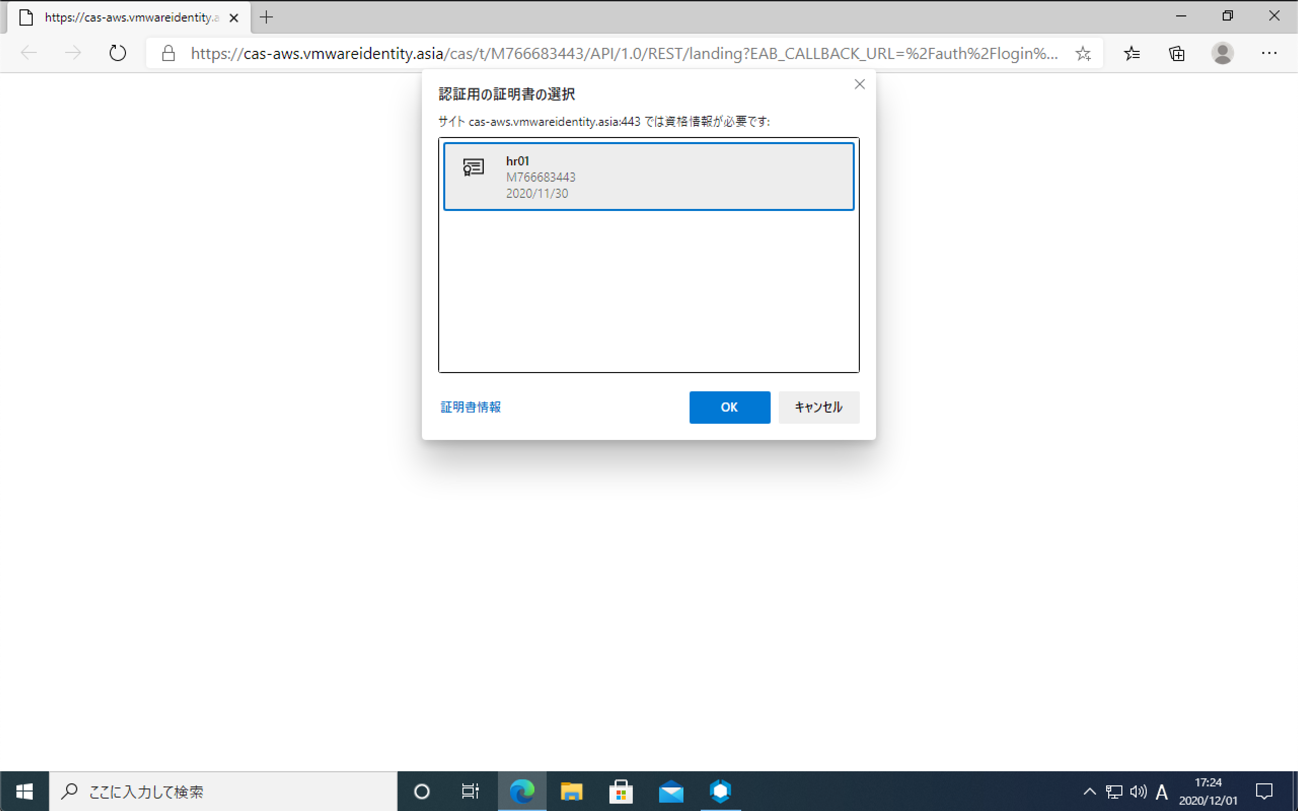

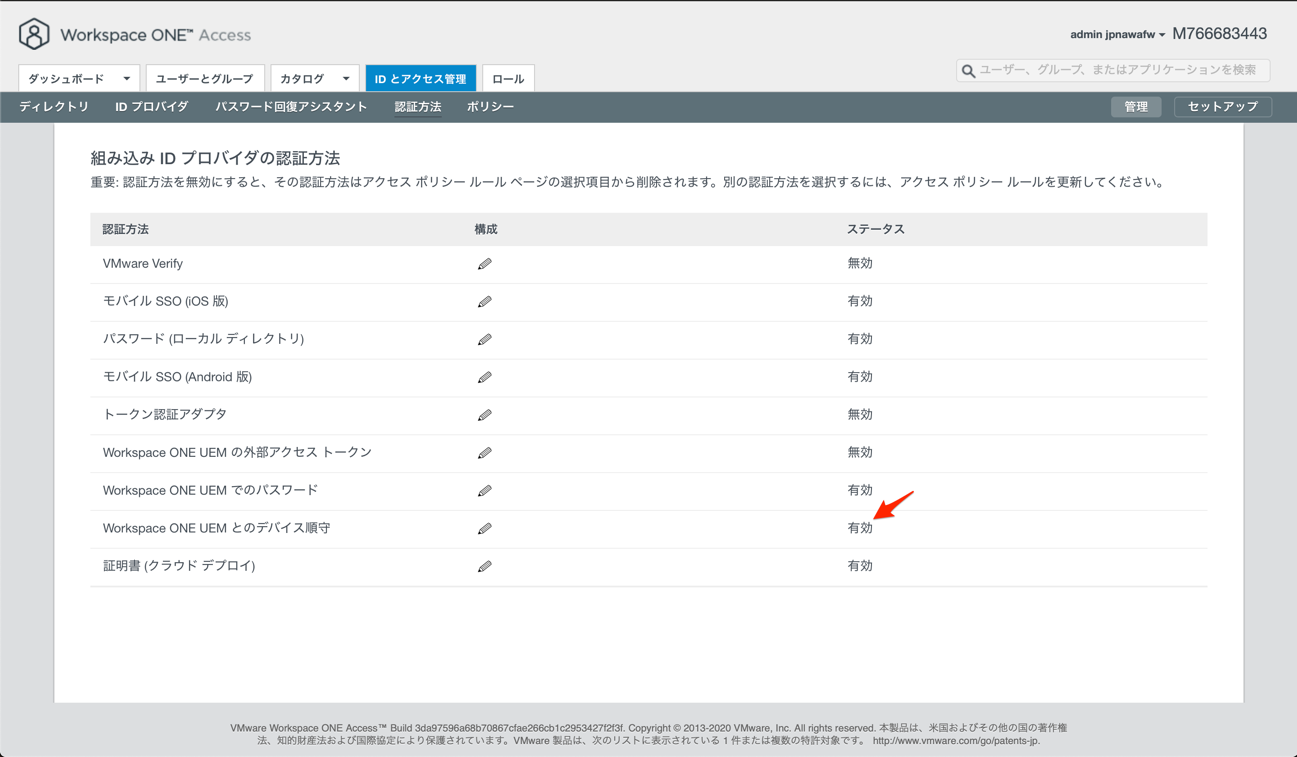

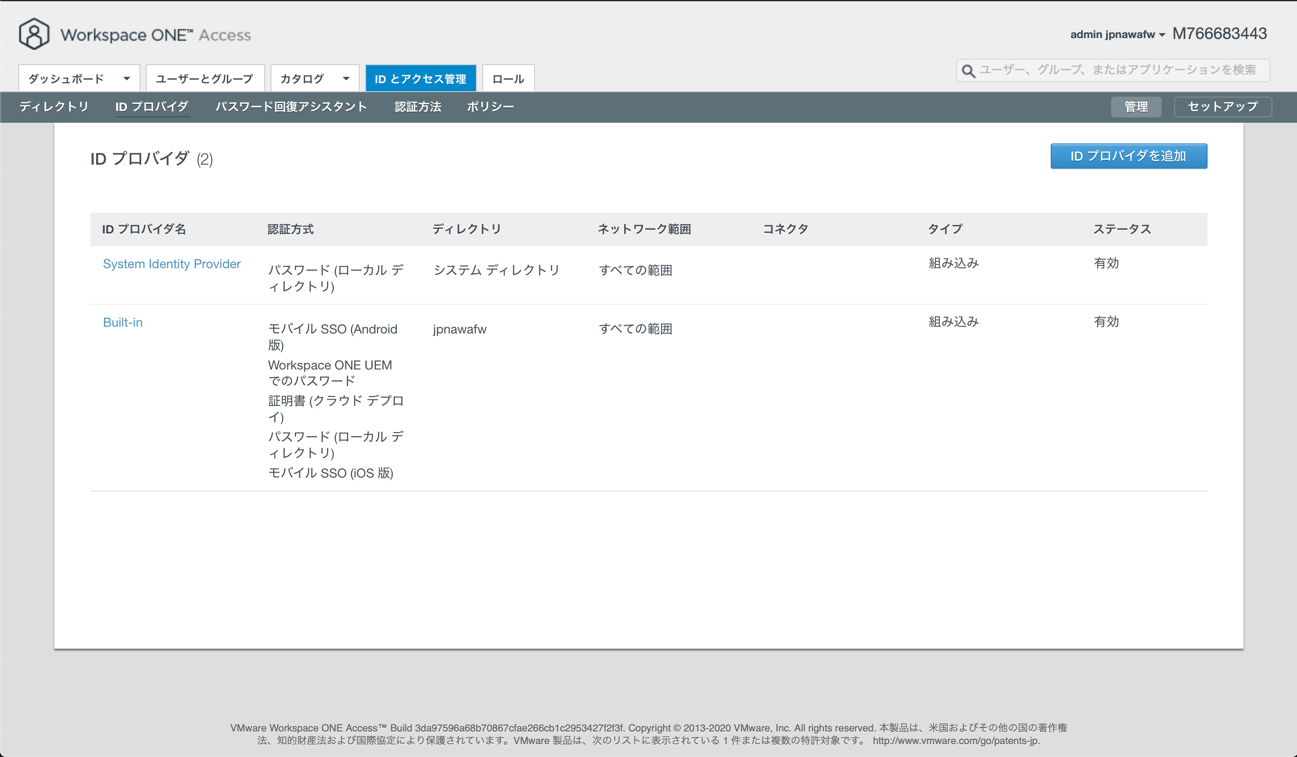

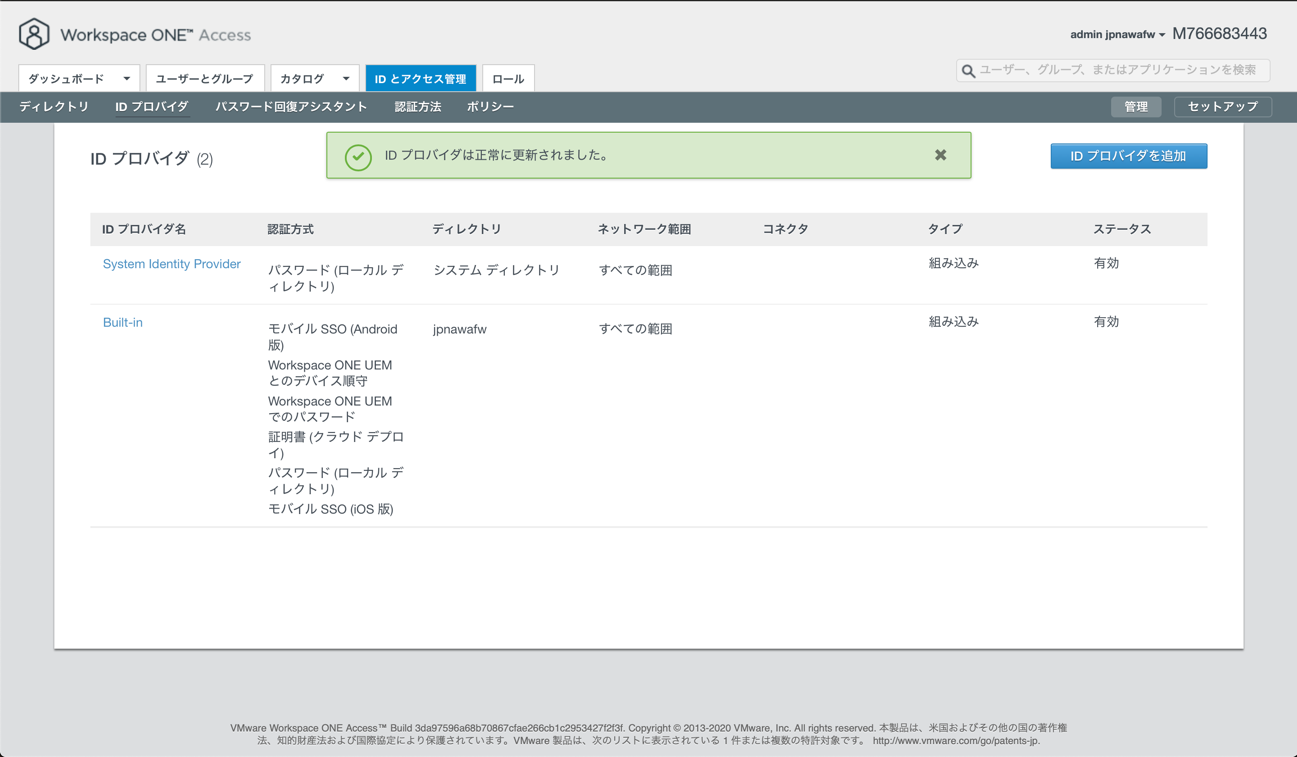

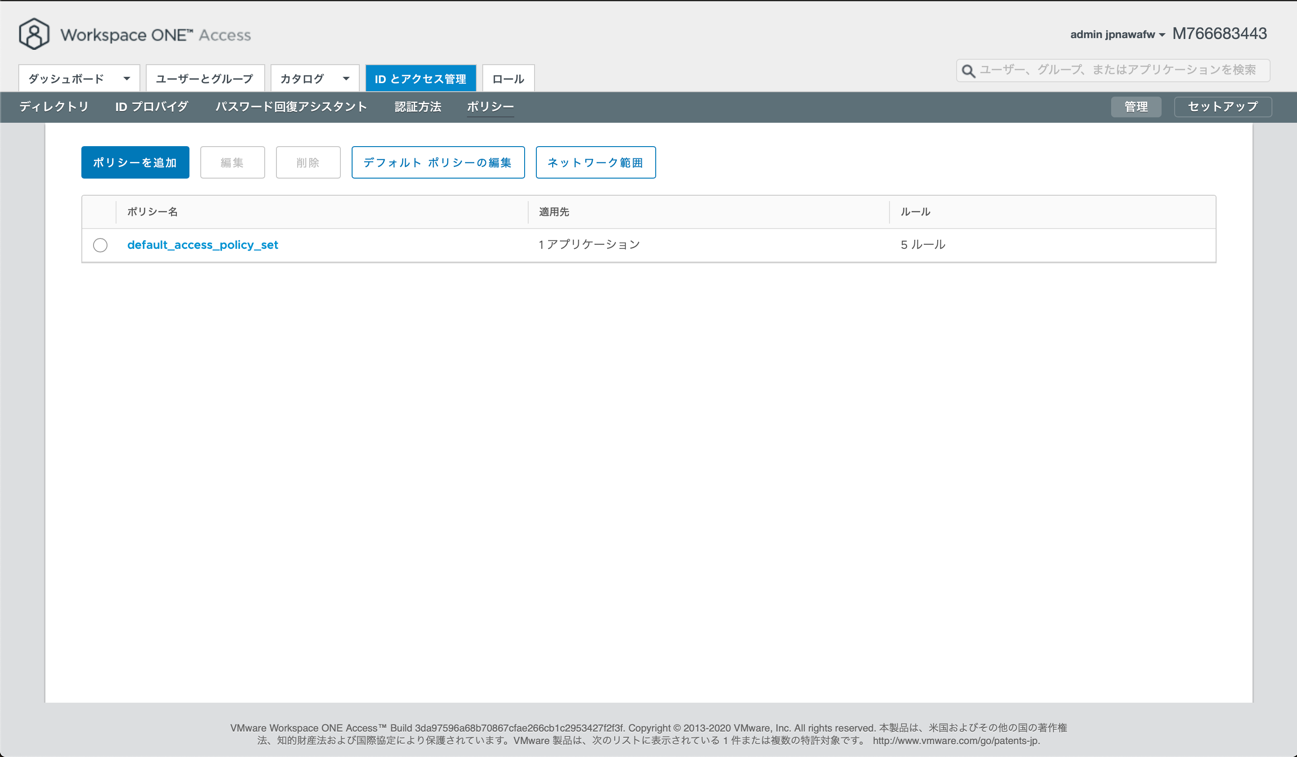

モバイルシングルサインオンのセットアップ

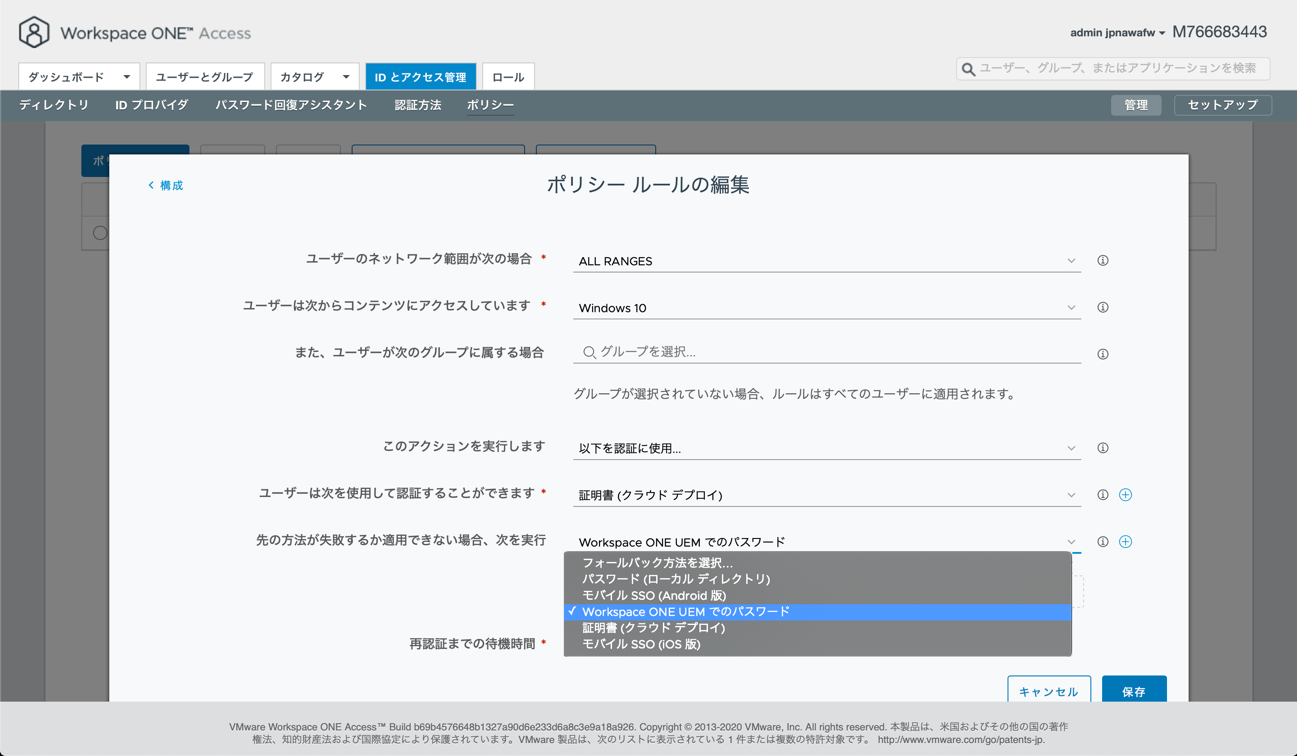

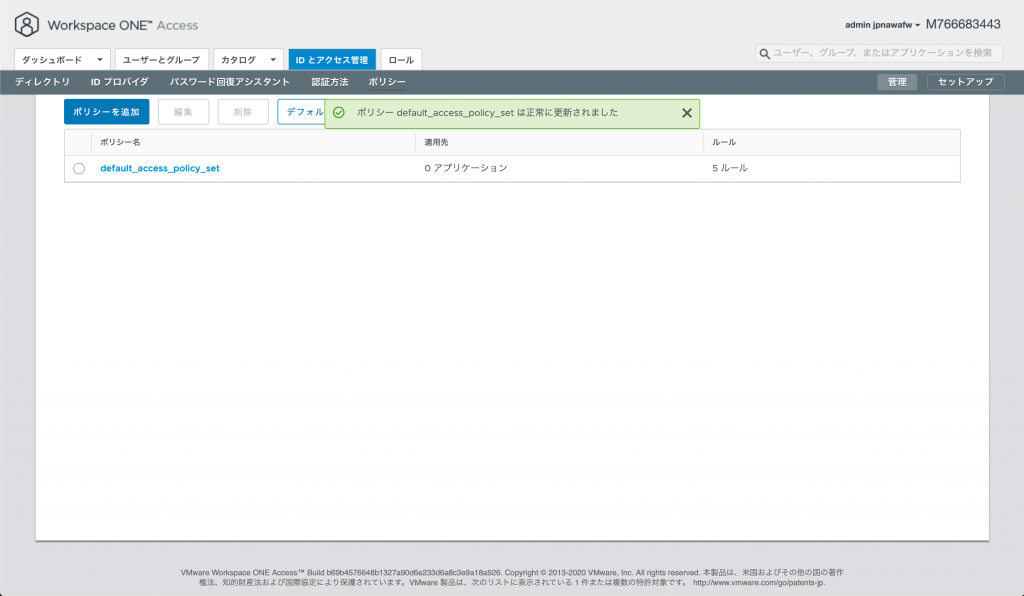

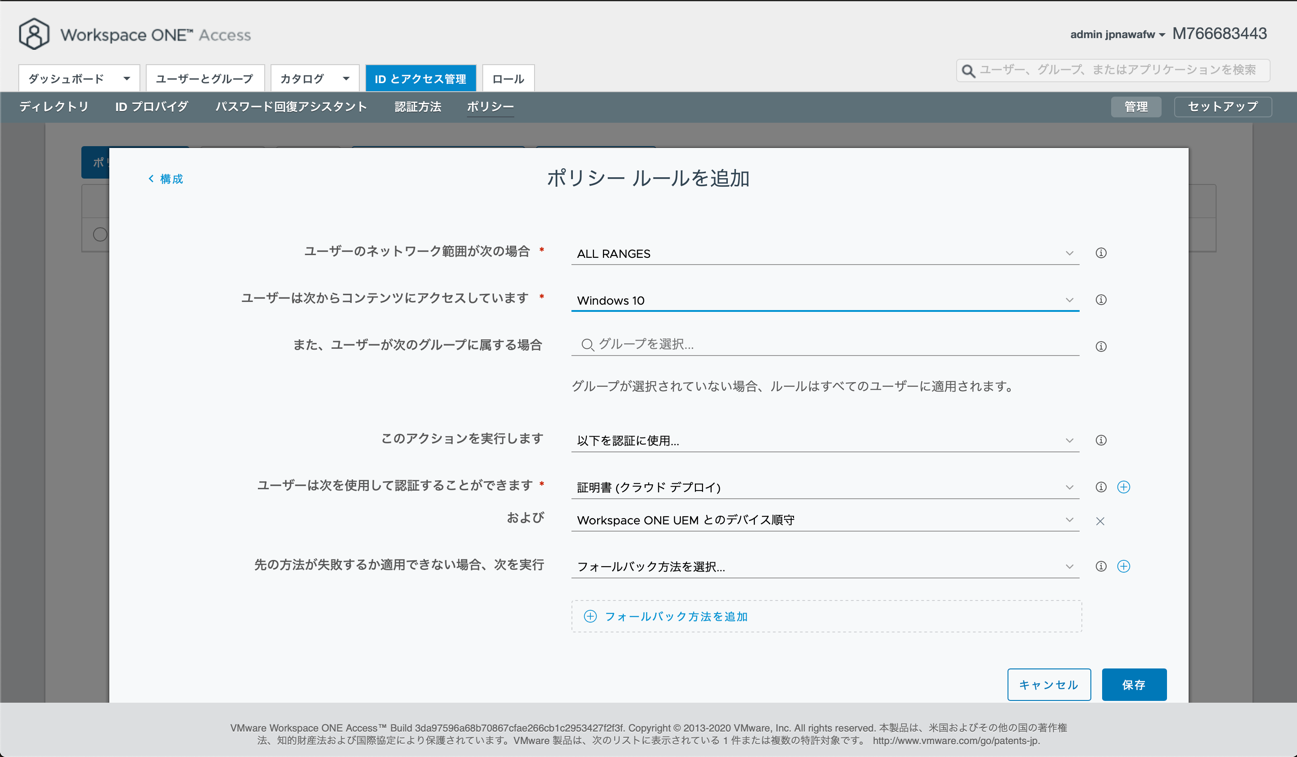

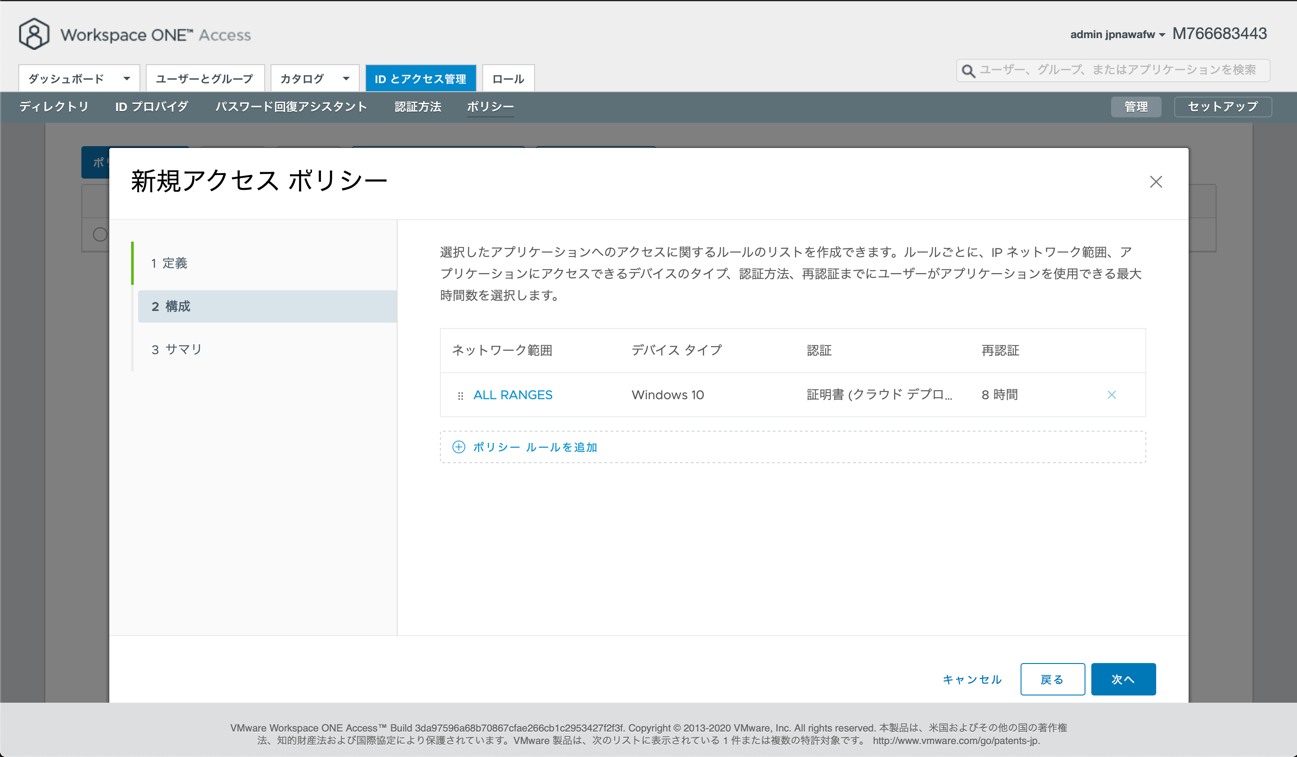

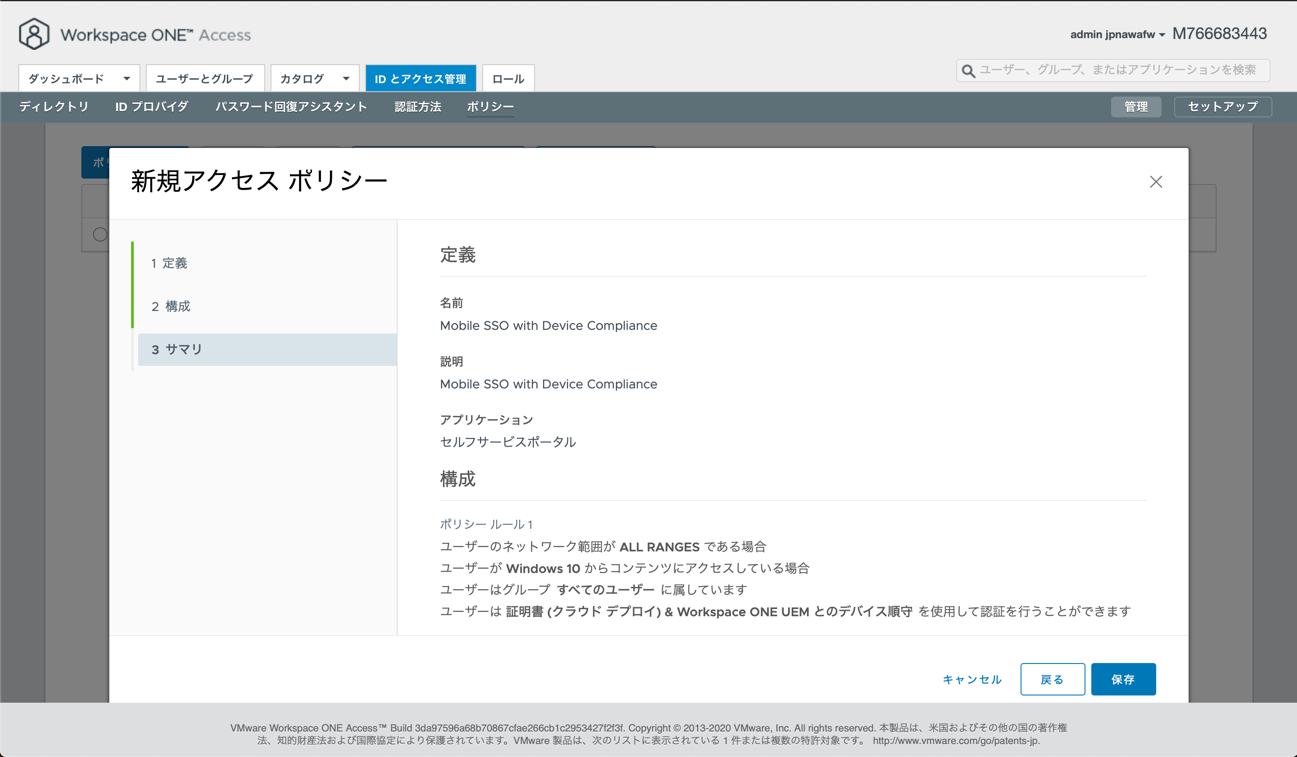

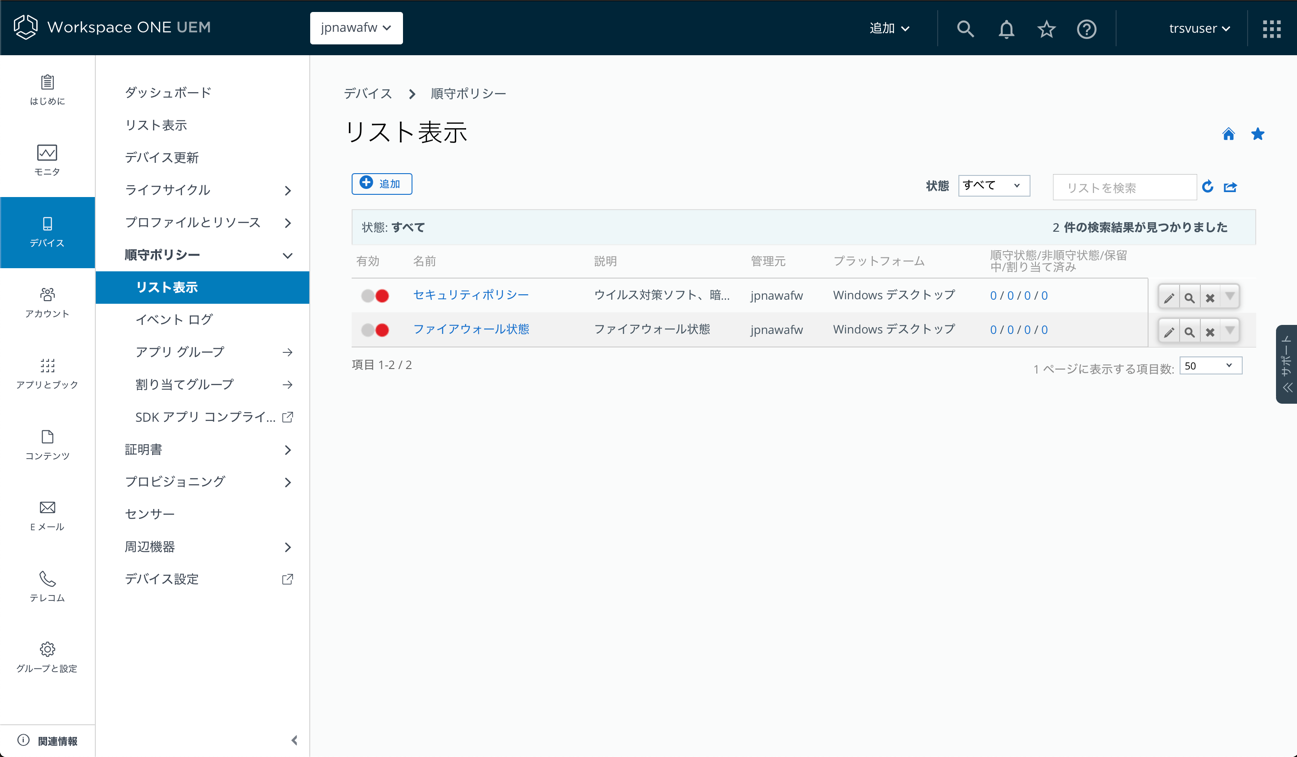

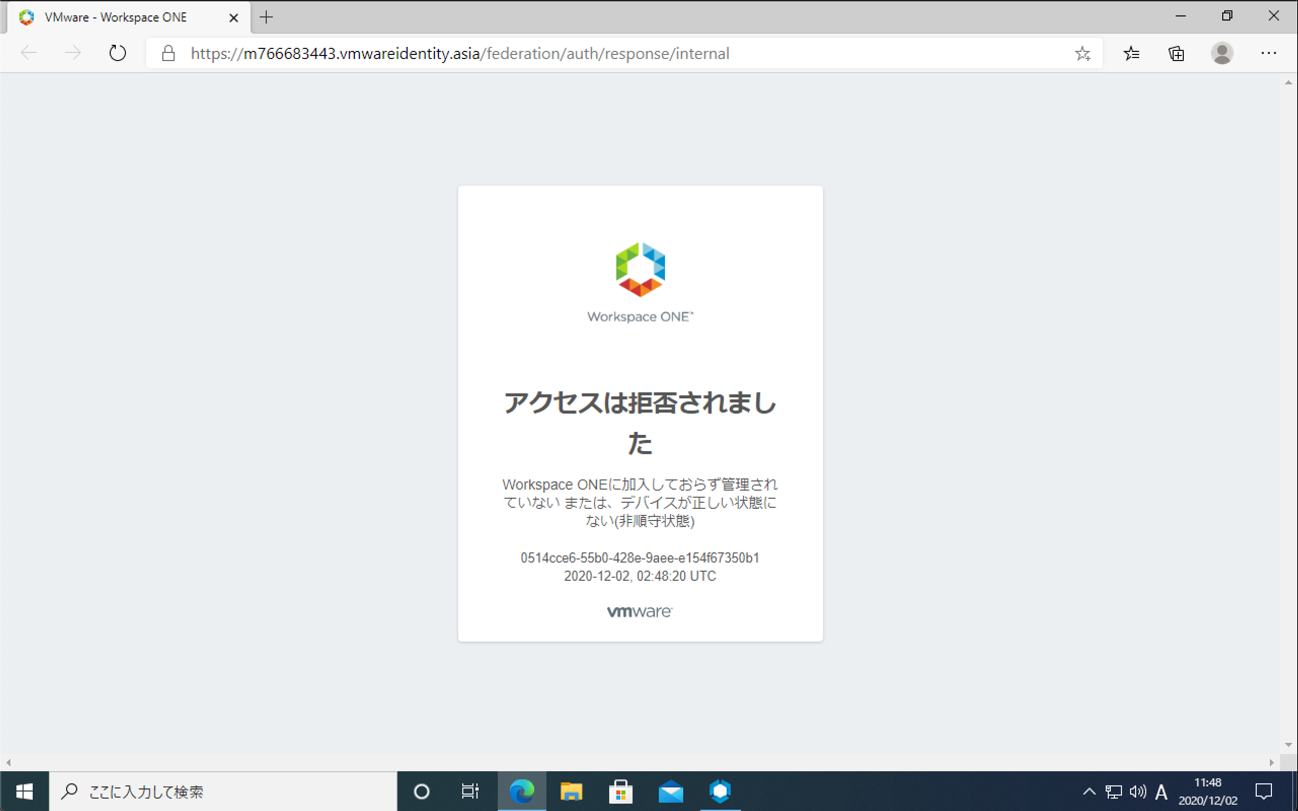

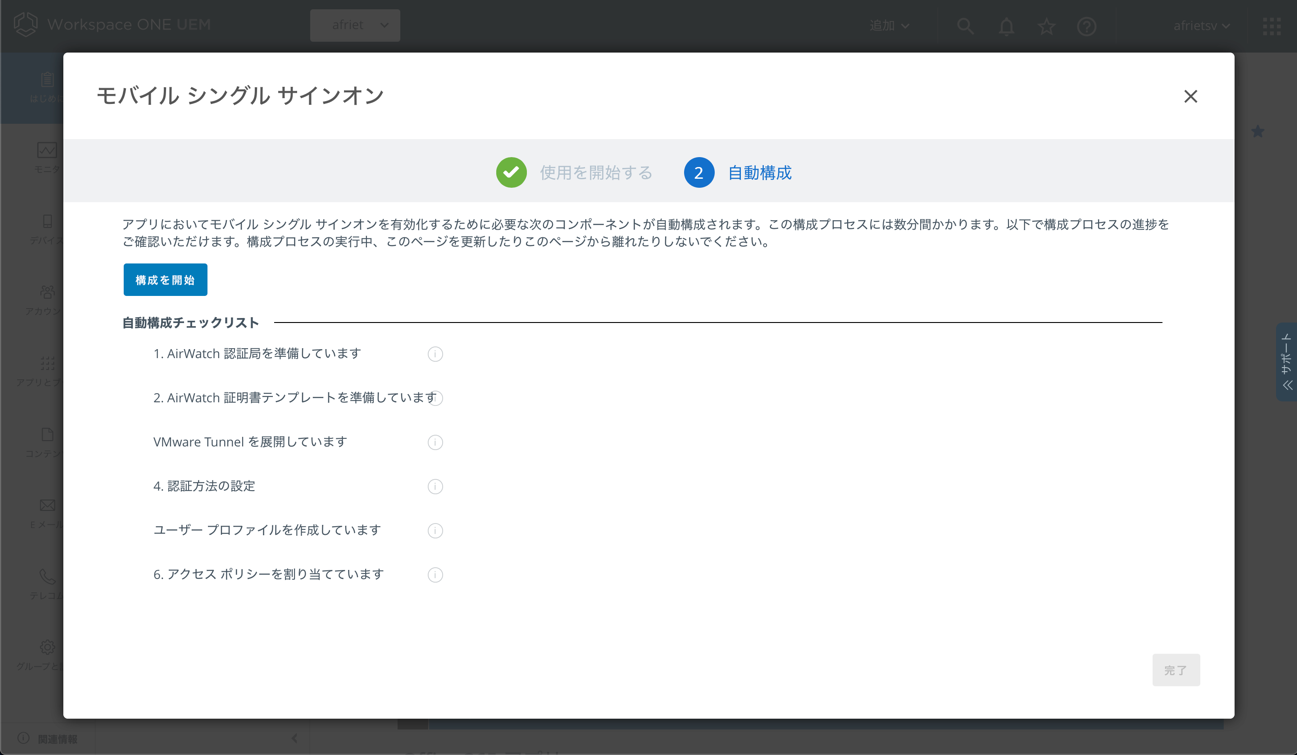

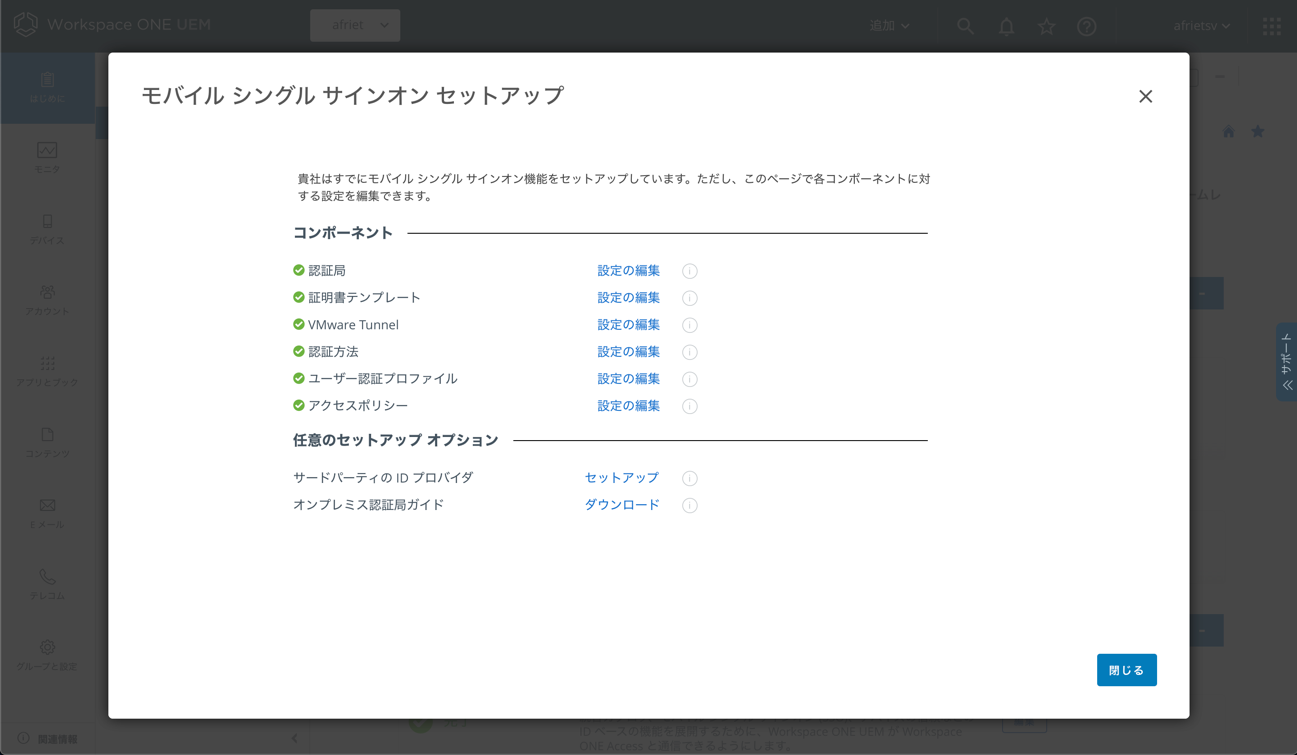

ゼロトラストセキュリティのキーコンポーネントのひとつ、加入デバイスからWorkspace ONE Accessへの証明書認証によるシングルサインオンを実現します。SCEPプロファイルによりAirWatch 認証局から発行される証明書をデバイスに配布します。Workspace ONE Accessの認証ポリシーも自動構成されます。

ウィザードの[モバイルシングルサインオン] > [構成]をクリックします。

[使用を開始する]をクリックします。

[続行]をクリックします。

[構成を開始]をクリックします。

1〜6まで構成が進捗したら[完了]をクリックします。

[閉じる]をクリックします。

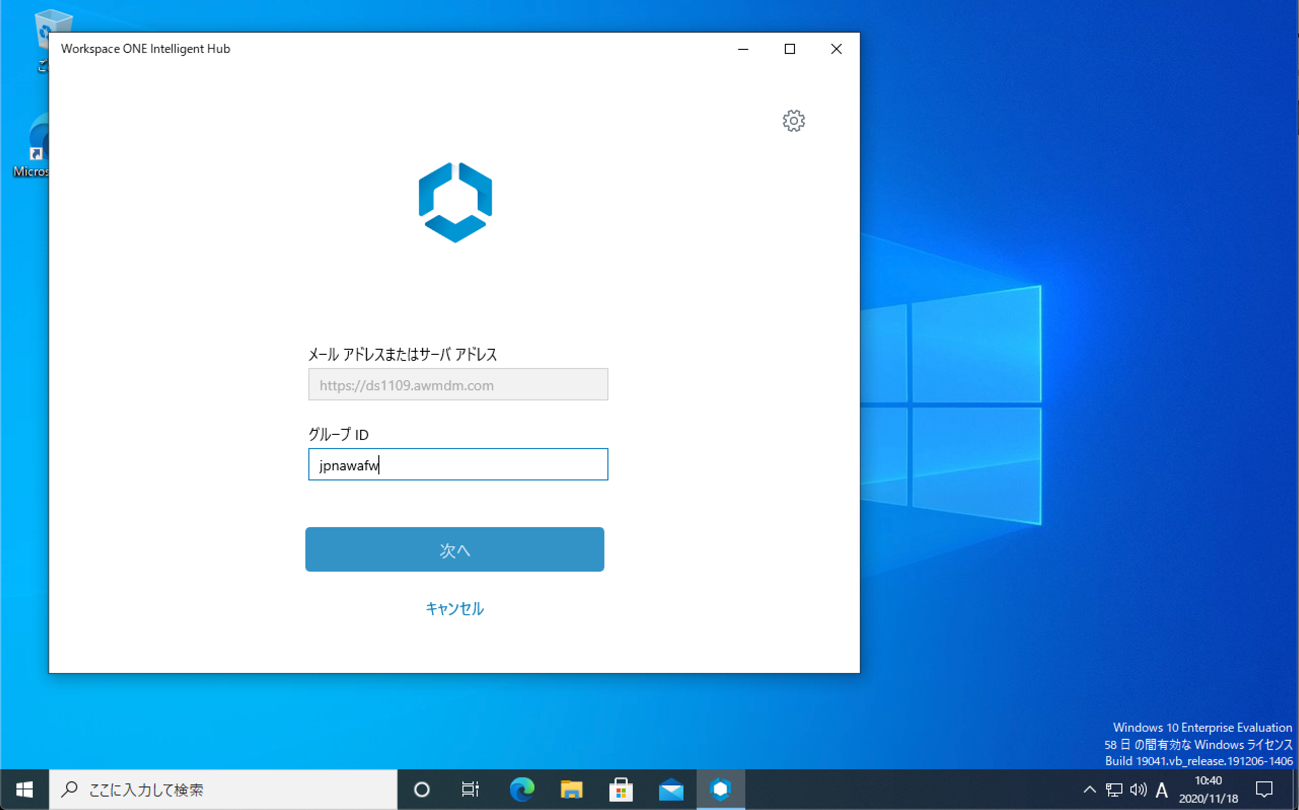

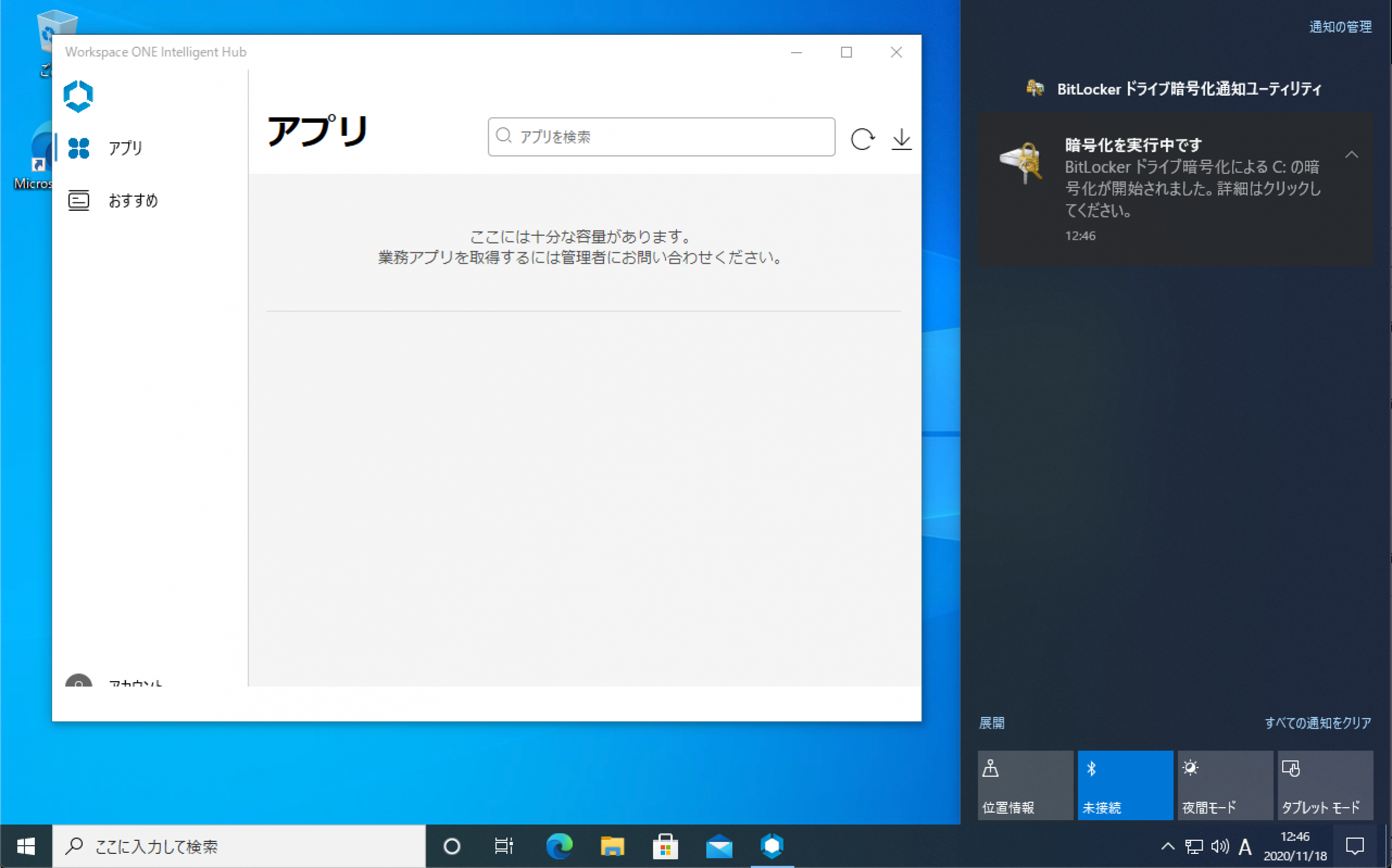

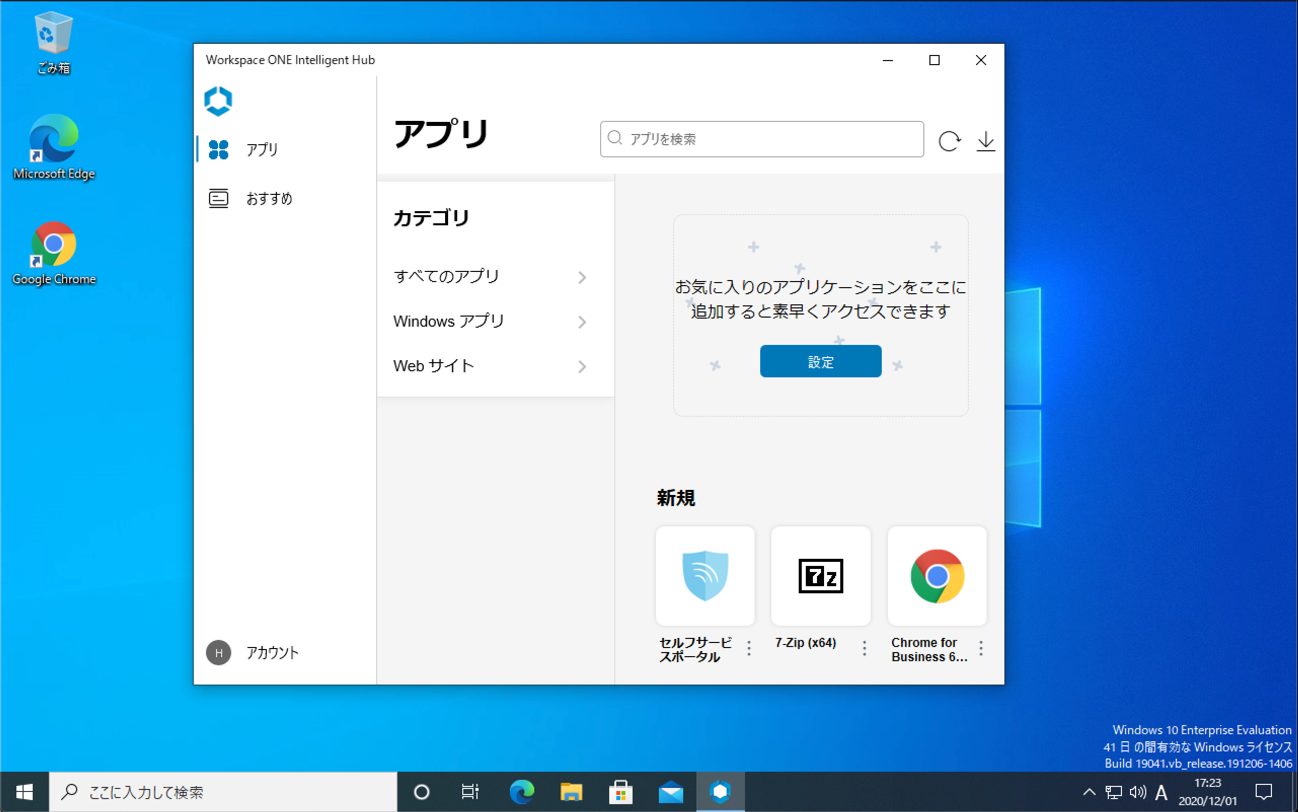

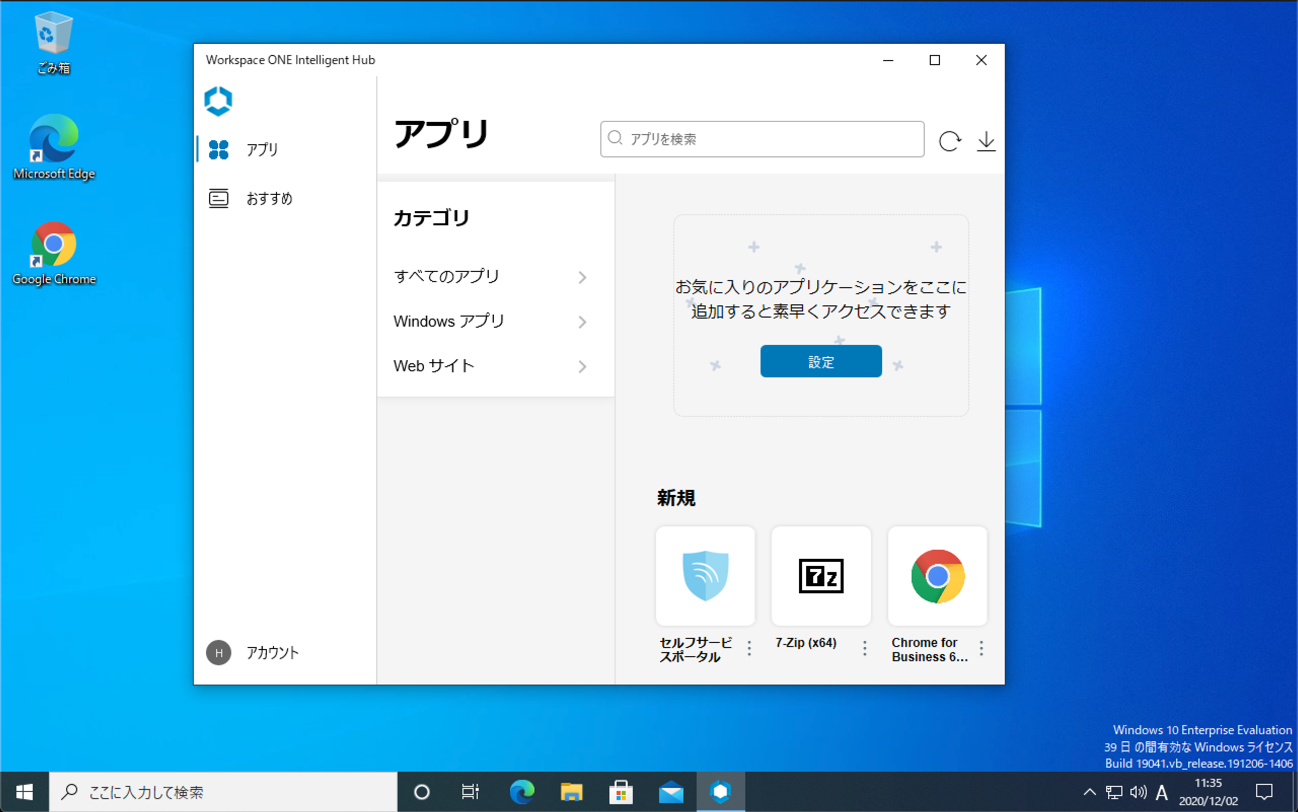

Hubサービスの構成

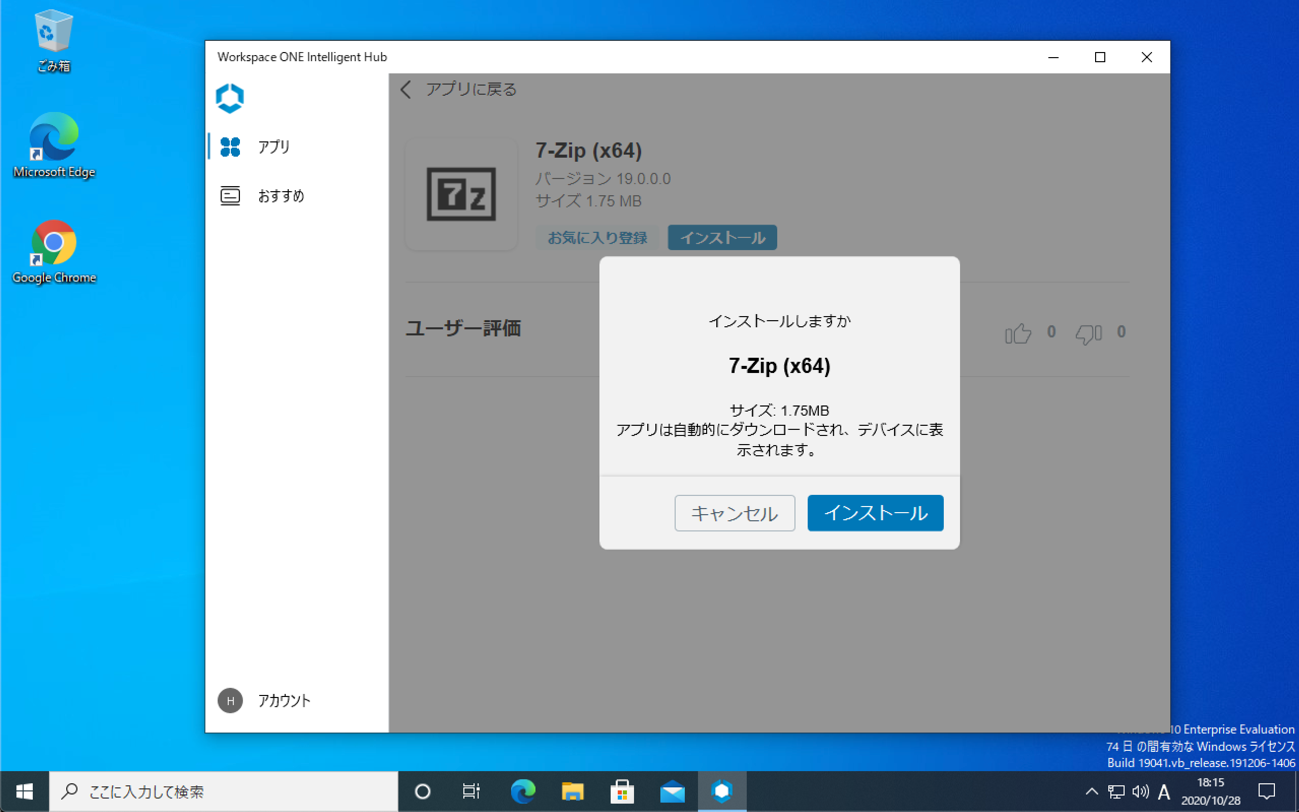

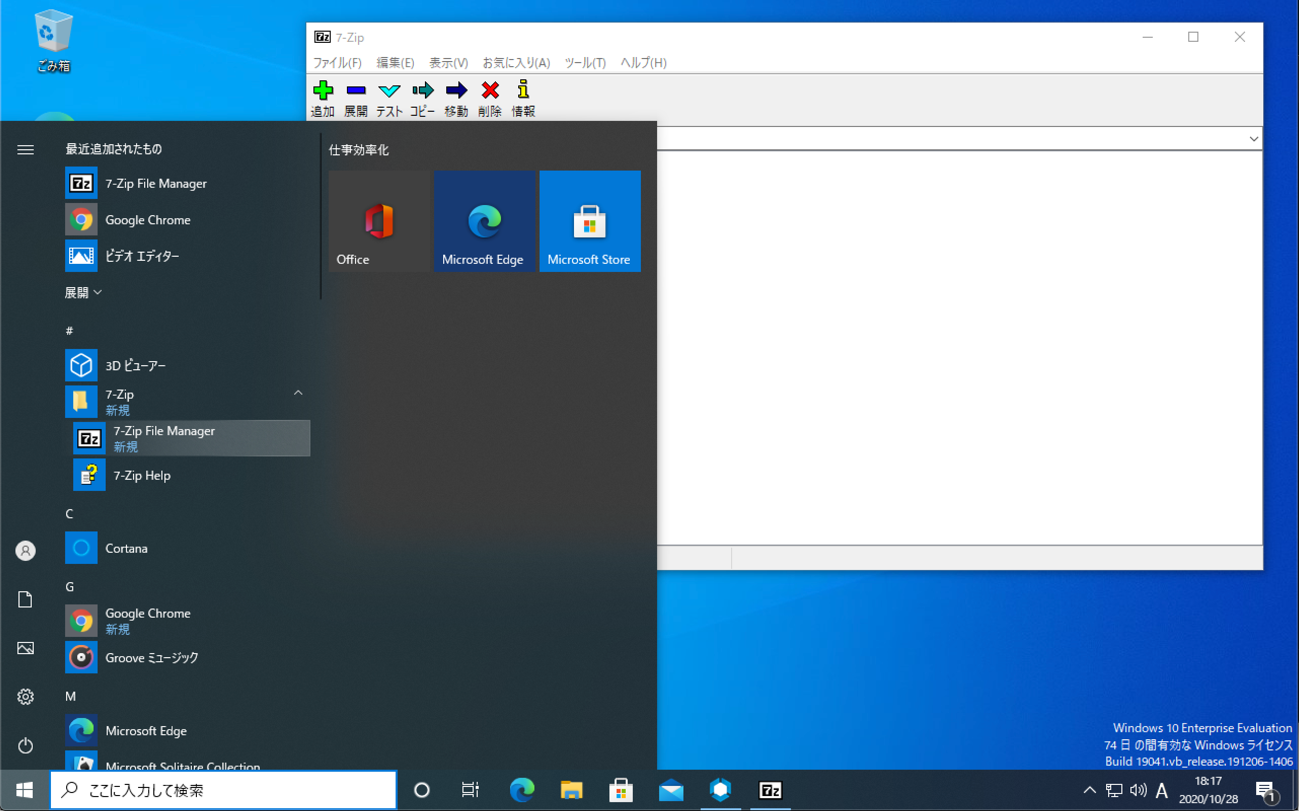

デバイスのWorkspace ONE Intelligent Hubに対し、様々なサービスを提供するHub サービスを構成します。サービスには以下のようなものがあります。

- 統合アプリカタログ

- 従業員へのワークフロー通知

- 同僚や上長の検索

- バーチャルアシスタント

- 従業員セルフサービスのサポート

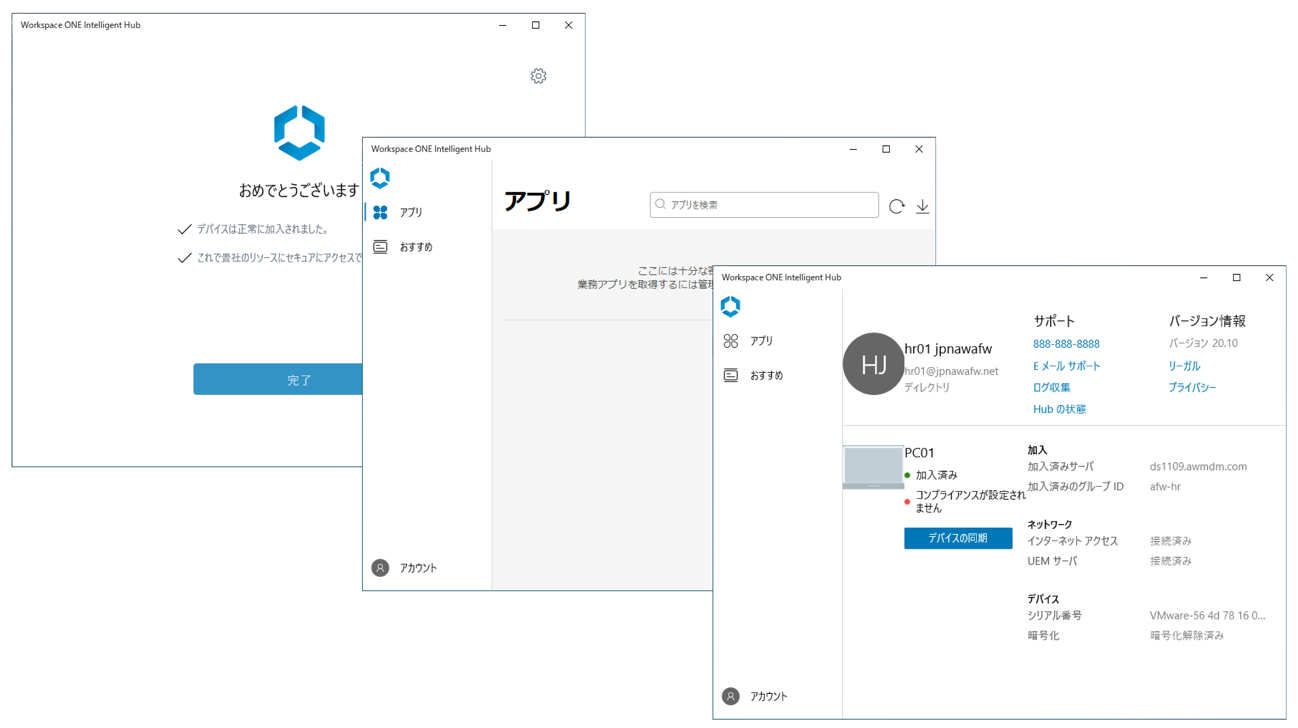

Workspace ONE Intelligent Hubは単なるMDMエージェントではなく、従業員の生産性を向上するために、様々な企業リソースへ簡単にアクセスするための[情報ハブ]として機能します。

ウィザードの[Workspace ONE Intelligent Hub] > [構成] をクリックします。

Hubサービスが表示されます。[起動]をクリックします。

Hubサービスが表示されます。[開始]をクリックします。

Hubサービスのホーム画面が表示されます。右上の[WORKSPACE OEN UEMに戻る]をクリックします。

認証ソースの変更

Hubサービスを最大限に活用するため、認証ソースをWorkspace ONE Accessに変更します。

Hubサービス画面を下方にスクロールし、[認証ソース] > [構成] をクリックします。

認証モード: [ベーシック]および[ディレクトリ]にチェックが入っていることを確認

Intelligent Hub の認証ソース: [WORKSPACE ONE ACCESS] を選択

[保存]をクリックします。

最後に、AirWatch Cloud Connector (ACC)インストール時に要求されていたWindows Serverの再起動を行います。

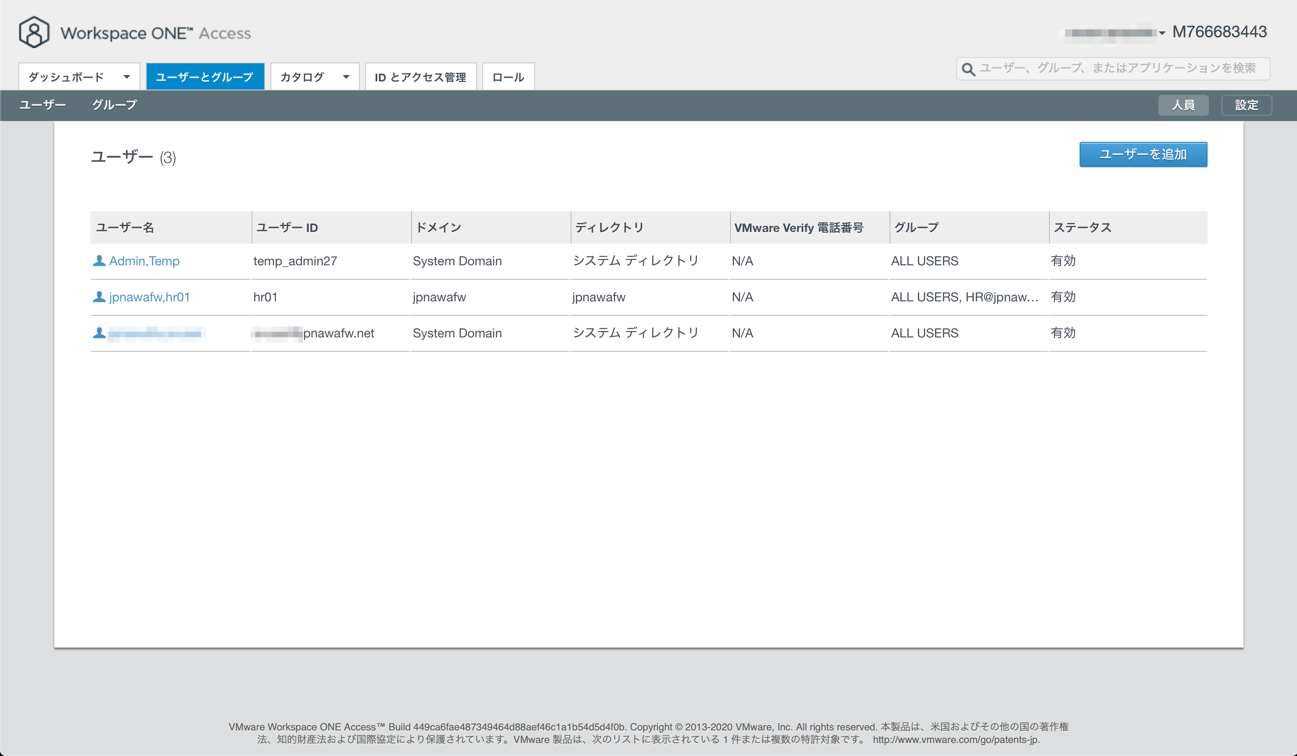

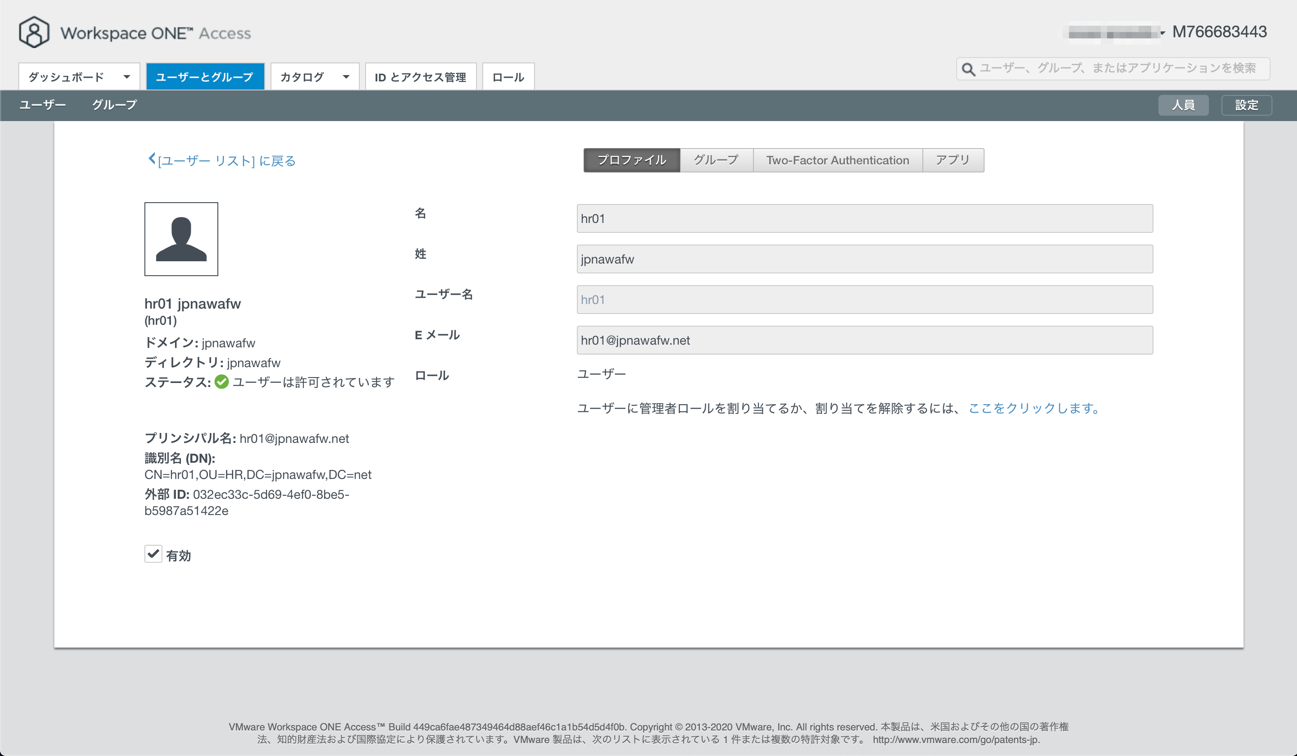

今回の作業ではActive Directoryとの連携を行いました。またActive DirectoryからWorkspace ONE UEMへ、更にWorkspace ONE Accessへディレクトリユーザーやグループの連携設定を行いました。

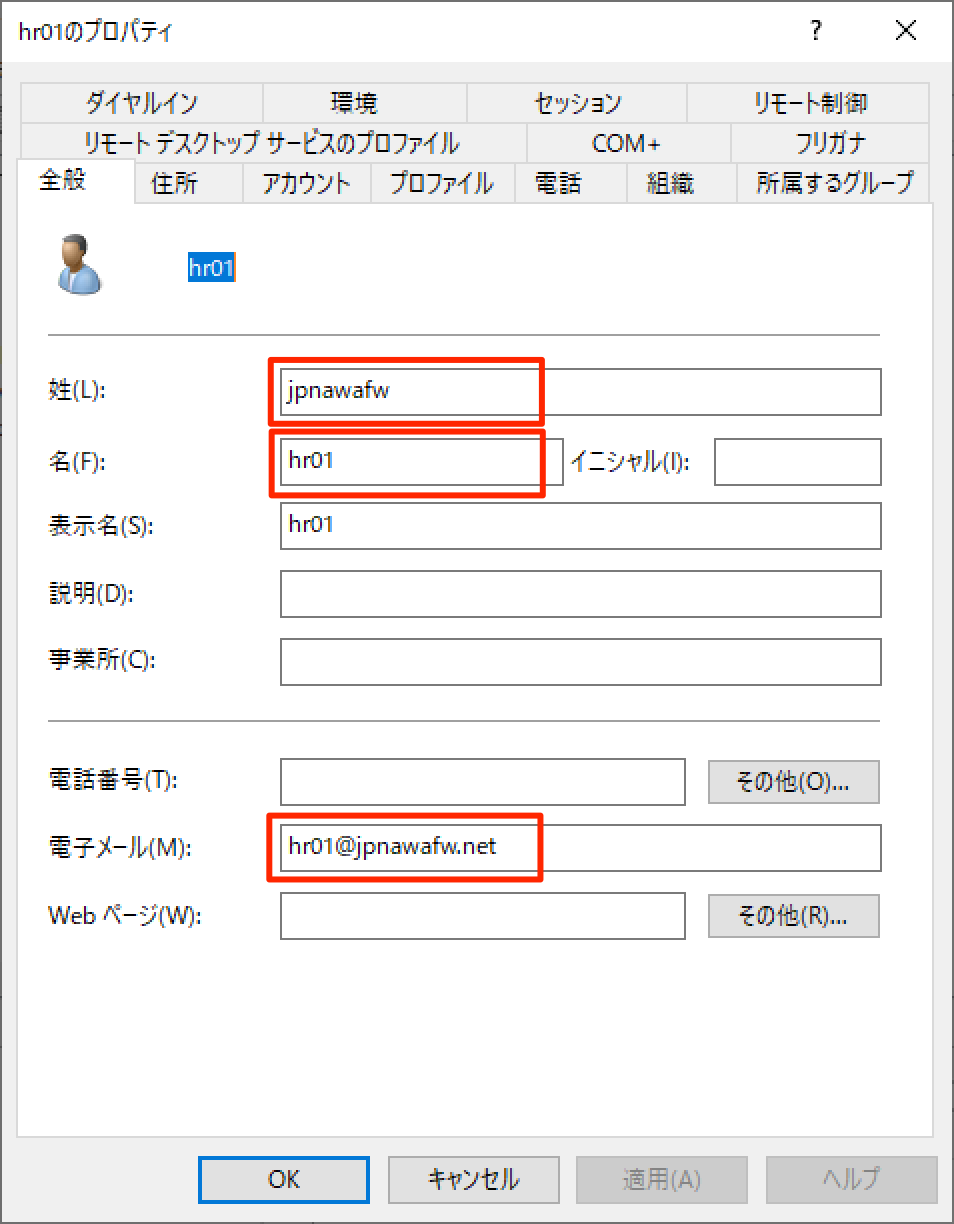

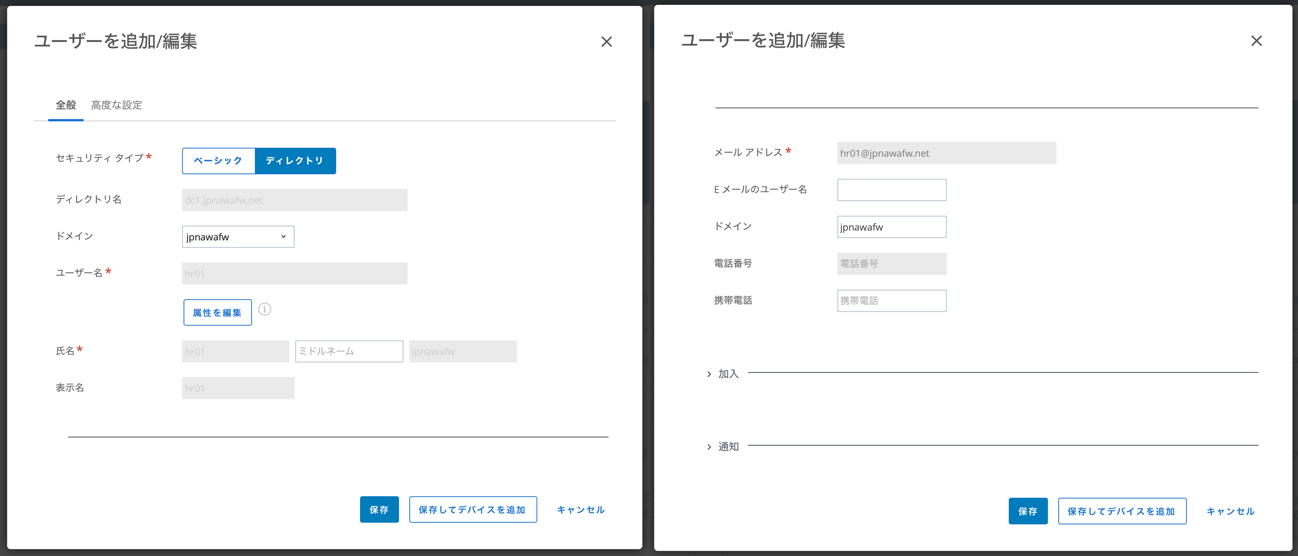

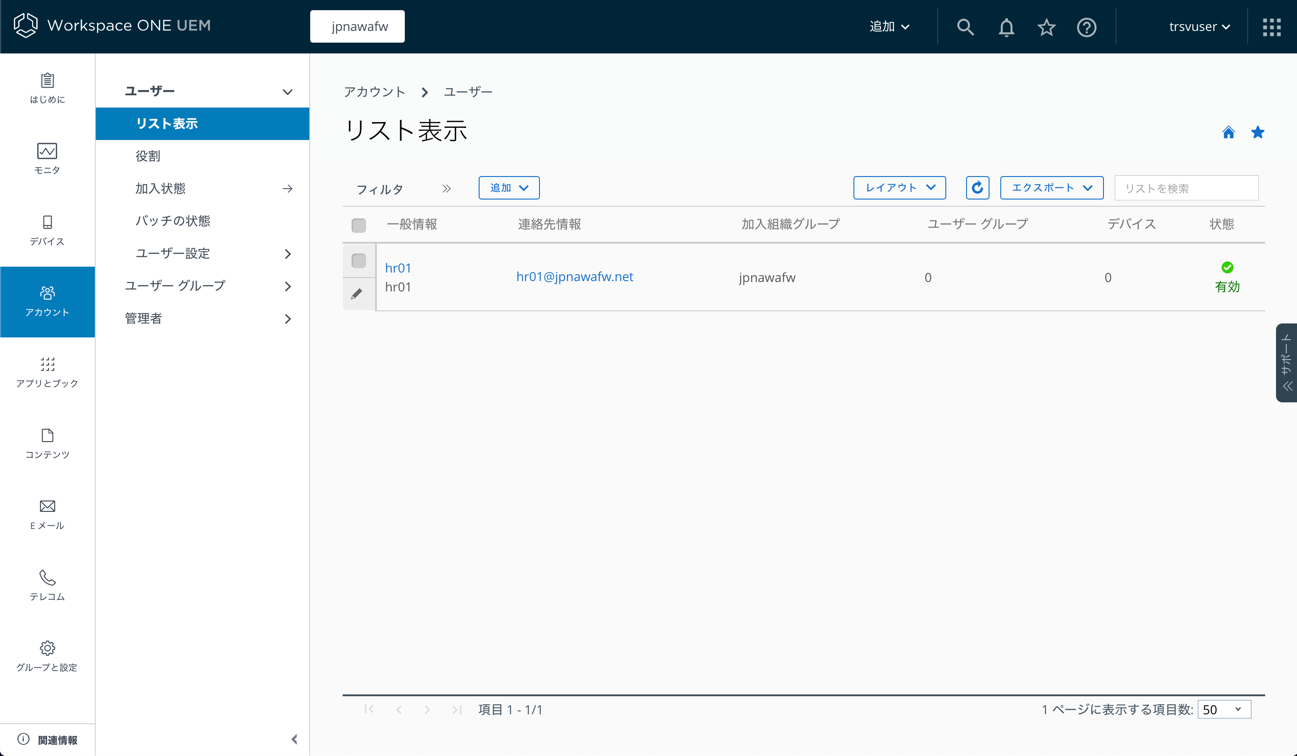

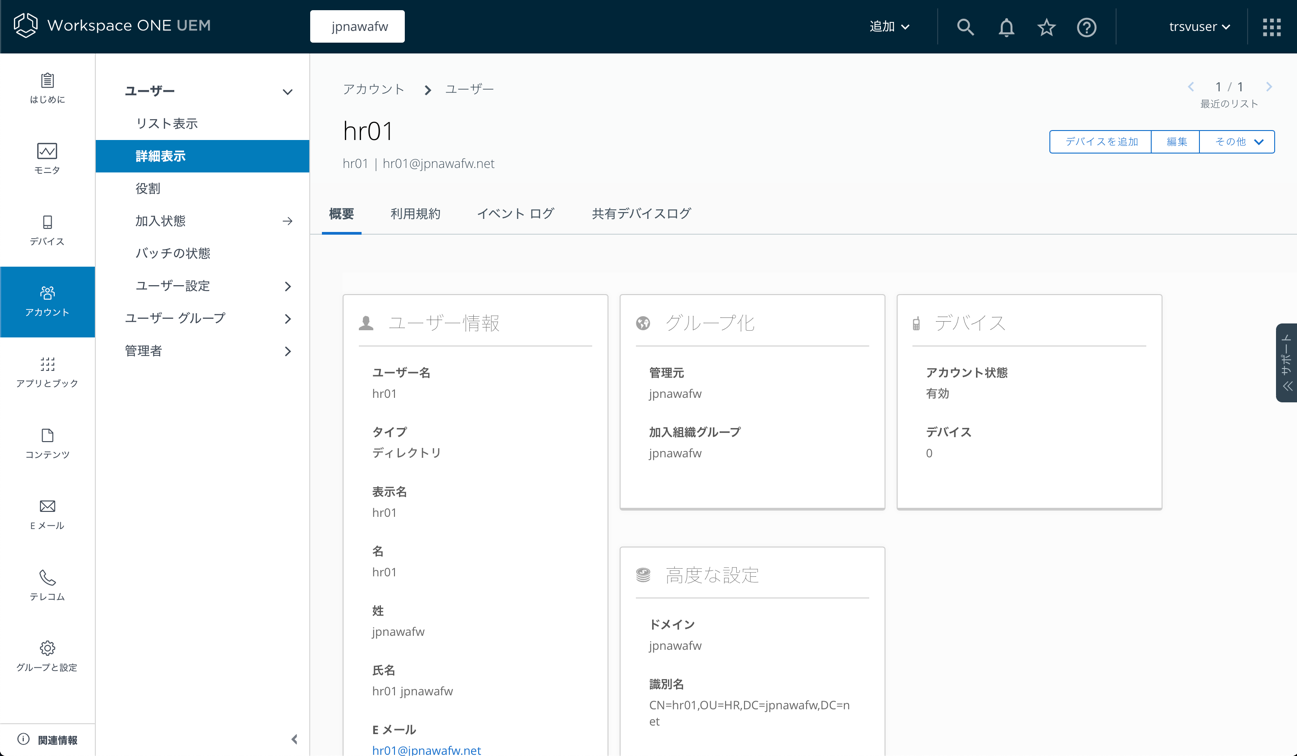

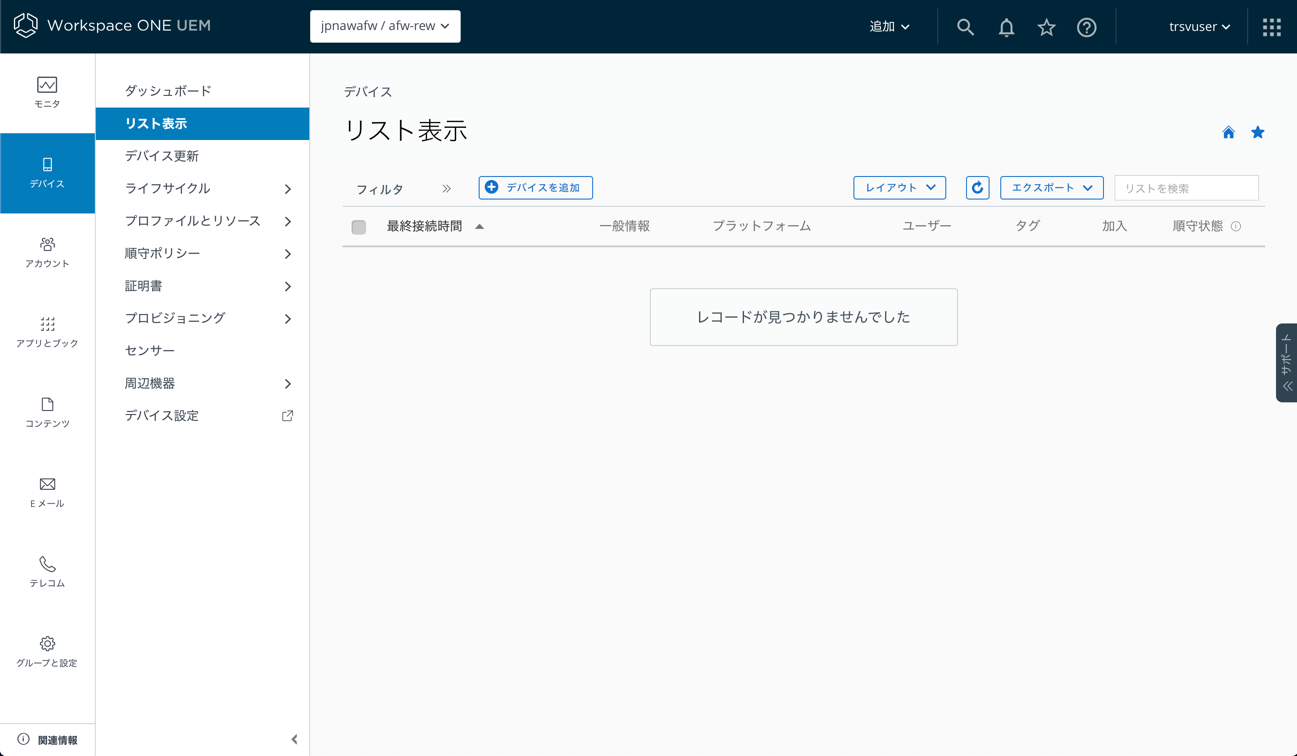

次回はActive Directoryのドメインユーザーを、Workspace ONE UEM/Accessのディレクトリユーザーとして追加します。

The post Windows 10モダンマネジメントガイド 第2回 オンプレミスActive Directoryとの連携 appeared first on VMware Japan Blog.